admin / 10.03.2018

Автоматический инструмент беспроводной атаки: WiFite — Information Security Squad

.

Содержание

Отзыв: Wifite — программа для Linux — Сама простота.

Отзыв рекомендуют:72

Достоинства:

Простота,в определенных условиях 100% успеха.Бесплатная.

Недостатки:

Нет.

Для чего она нужна? Для проверки безопасности wi-fi сетей. Эта программа тестирует такие протоколы как : wep, wps, wpa, wpa2. Два последних протокола не рекомендую. Так как подбор пароля может затянуться до вечности. А вот первых два счет на часы. Огромный плюс этой программы в том, что данные сохраняются.

Как взломать WiFi WPS

То есть если внезапно прервалась связь с точкой доступа(или сеанс прервался по каким-либо причинам), то по-новой запустив программу она продолжает с места обрыва(в случае wps). Автоматически подменяет MAC адреса при подключенном клиенте(на случай если на точке доступа установлена фильтрация по MAC адресам).

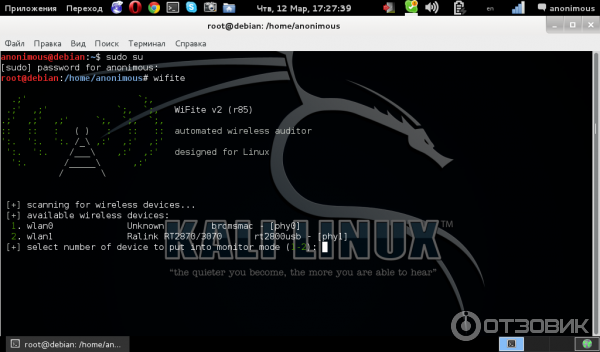

Интерфейс этой программы псевдографический на английском языке. Знание которого не обязательно. После запуска программы у вас будет выбор интерфейса(если подключен внешний usb-адаптер). Просто нажимаем цифровую клавишу нужного интерфейса и жмем Enter.

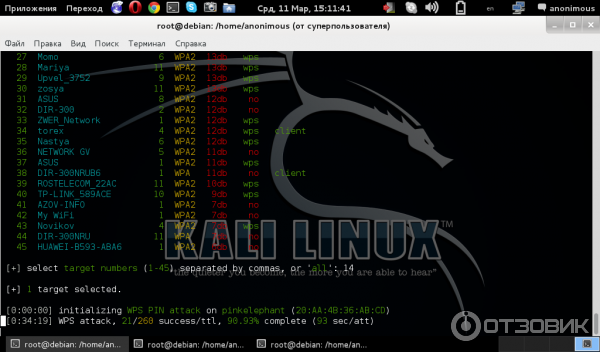

После этого у вас на экране появится список доступных точек доступа с информацией : канал связи, тип шифрования, мощность сигнала, наличие wps, наличие подключенного клиента. Далее жмем Ctrl +c(прерываем сканирование), ждем несколько секунд что бы отобразись точки доступа и варианты выбора объекта атаки. Объект атаки выбирается цифрами и Enter, можно выбрать все командой all (но не рекомендую, очень много объектов можно поймать). После выбора «жертвы» процесс пошел с отоброжением текущей информации: количество вломанных пакетов/количество отправленных, процент взлома, тайм-аут отправки пакетов с ответом.

Сразу скажу что рост процента взлома проходит очень медленно, а с большим тайм-аутом как на снимке очень-очень медленно. Так что при тестировании надо учитывать этот факт обязательно. В этом случае мне повезло, пон-код начинается с начальных цифр(процесс еще не завершен). Необходимо понимать что восьмизначный цифровой пин-код(wps) разбивается на три цифры. Сперва идет четырехзначная, когда они угадываются, будет сразу же 90%. Далее идет трехзначное число, но это уже 2-3 часа, а последняя цифра счет на минуты. И самое главное, будут предоставлены пин-код и пароль(любой сложности).

Эта программа была в моем дистре как говорится из коробки. Ее можно было запускать без установки системы(в режиме Live CD). Программа очень полезная, но нельзя забывать, что такие действия надо совершать только с разрешения владельцев атакуемых точек доступа, в противном случае эти деяния уголовно-наказуемы.

| Время использования: | временами |

| Год выпуска/покупки: | 2012 |

| Общее впечатление: | Сама простота. |

| Моя оценка: | |

| Рекомендую друзьям: | ДА |

Как взломать Wi-Fi — достаточно популярный запрос в поисковике от любителей халявы. Использовать чужие точки доступа — один из способов по обеспечению анонимности в интернете. Чтоб статью не посчитали инструкцией по взлому WiFi, давайте считать, что все ниже перечисленные действия будут проводится для аудита безопасности собственной точки доступа.

Что нам потребуется? Ноутбук с установленной Kali Linux (или загруженной с live cd) и usb WiFi адаптер (у меня есть только tp-link TL-WN722N — он отлично подходит). И так, всё собрали, приступим.

Открываем терминал и набираем

Второй usb wifi адаптер определился в системе как wlan1. Переводим карту в режим монитора.

И получаем ошибку о том, что некие процессы мешают выполнению airmon-ng.

этого достаточно, чтобы продолжить работу дальше

Снова выполняем для того, что-бы посмотреть название нового интерфейса. У меня добавится новый интерфейс wlan1mon.

Теперь приступим к поиску WiFi точек доступа с включенным WPS. Это можно сделать двумя способами:

Способ 1 с помощью опции —wps программы airodump-ng

Набираем в консоли

Способ 2 с помощью команды «wash»

Набираем в консоли

Набираем команду «wash» —

В итоге, независимо от выбранного способа, мы получаем список bssid с включенным WPS.

Получаем WPA-ключ для Wi-Fi с помощью уязвимой технологии WPS

Теперь только осталось провести атаку.

Будем пользоваться программой reaver. Можно просто заняться тупым брутфорсом. Брут pin-кода, с учетом защиты от перебора, может занять до нескольких дней. Поэтому воспользоваться ключом -K 1 программы reaver. Это позволит провести атаку с помощью pixie dust. Ели интересно, в чем именно заключается уязвимость, можете посмотреть её описание где-то на хабре,- «В конце 2014 года специалист по компьютерной безопасности Доминик Бонгард (Dominique Bongard) нашел уязвимость в WPS, которая позволила взломать Wi-Fi роутер за несколько минут.»

Набираем

Спустя несколько минут получим pin и пароль.

Несколько лайфхаков:

Что-бы скопировать текст в консоли «ctrl + alt + c» — копировать, «ctrl + alt + v» — вставить. Для возобновления работы сети нужно запустить network manager командой

PS: Чуть не забыл — данный способ не работает новыми WiFi роутерами и роутерами TP-Link.

25 Oct 2016 / Master

Вконтакте

Одноклассники

— поделиться

Теги: wifiwpskali

Один из самых простых методов взлома Wi-Fi основан на подборе . Появился он благодаря тому, что в процессе проектирования протокола WPS были допущены серьезные прорехи, благодаря которым прямой перебор PIN кода осуществляется в среднем за 10 часов.

На текущий момент времени компании, разрабатывающие прошивки для роутеров, уже учитывают данный метод взлома и всячески ему препятствуют.

Но в целом где-то точек доступа (AP) остаются уязвимыми к данному виду атаки.

Уязвимость WPS

Необходимые программы

Скачайте и установите следующий софт (смотри ссылки внизу статьи):

- airodump-ng

- wash

- reaver

- либо kali (linux дистрибутив, в котором есть весь необходимый софт)

В идеале будет, если вы установите у себя дистрибутив Kali. В данном open source решении есть весь необходимый софт. Будем считать, что он у вас установлен, т.к. все наши примеры будут осуществляться в нем.

Настройка системы

Первое, что вам необходимо сделать, — это перевести вашу Wi-Fi карту в режим мониторинга. Для начала посмотрим, какие сетевые интерфейсы нам доступны:

ifconfig

Результатом выполнения команды является следующий список:

Либо можно посмотреть только беспроводные интерфейсы:

iwconfig

Нас интересует интерфейс (англ.

Взлом WIFI WPS с помощью Reaver.

Wireless Local Area Network), который нам необходимо перевести в режим мониторинга:

airmon-ng start wlan0

После этого у нас появился еще один интерфейс , его то мы и будем использовать для наших следующих задач.

Поиск жертвы

С помощью утилиты отобразим доступные AP:

wash -C -i mon0

Для нас интересными являются 4 места:

- BSSID (п.1) — Физический адрес (считай MAC) точки доступа (AP)

- Channel (п.2) — Канал, на котором вещает AP

- WPS Locked (п.3) — Статус WPS (если yes, то нет смысла ее ломать, т.к. WPS заблокирован, возможно до нас уже кто-то пытался подобрать PIN код)

- ESSID (п.4) — Имя точки доступа

Как подобрать PIN код от WPS

Итак, после того, как мы выбрали жертву — попробуем подобрать PIN код для WPS. Для этого выполним следующую команду:

reaver -vv -i mon0 -e

| -vv | расширенный вывод информации |

| -i | имя интерфейса, который находится в режиме мониторинга |

| -e | имя точки доступа |

| -b | физический адрес точки доступа |

| -c | канал, на котором сидит точка доступа жертвы |

Когда PIN от WPS будет подобран, вы увидите следующую информацию:

Вконтакте

Одноклассники

— поделиться

Теги: wifiwpskali

Это интересно

Больше интересных статей →

.

FILED UNDER : IT