admin / 24.09.2018

Настройка firewall mikrotik

главная — Статьи — Беспроводные сети WiFi

Содержание

- Настройка firewall Mikrotik

- Разделы:

- Вместо вступления

- Доступ к терминалу через WinBox

- INPUT

- NAT

- Примеры

- Настройка с помощью скрипта

- Настройка firewall Mikrotik

- Настройка роутера Mikrotik

- Твой Сетевичок

- Хиты продаж

- Mikrotik настройка простого Firewall

- Настройка Firewall для роутера Mikrotik

- Только факты о функционале MikroTik

- Преимущества и недостатки MikroTik (а как иначе?)

- Популярные модели маршрутизаторов MikroTik

Настройка firewall Mikrotik

Теги: Mikrotik

Разделы:

Вместо вступления

Итак, имеем роутер Mikrotik, например, очень популярный RB951G-2HnD.

Считаем, что внутренняя сеть осталась нетронутой (192.168.88.0/24), IP роутера 192.168.88.1, внешний интерфейс ether1-gateway.

Первое, что надо сделать: защитить роутер от маньяков из интернета. По умолчанию, брандмауэр роутера разрешает все подключения. Мы не можем подключить к нему клавиатуру и монитор для настройки или корректировки того, что мы натворим в дальнейшем, поэтому отнеситесь внимательно к тому, что и как вы настраиваете.

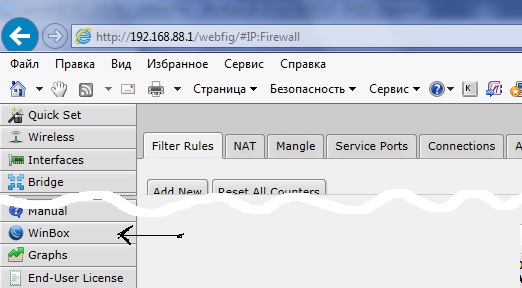

Доступ к терминалу через WinBox

Огромное преимущество WinBox состоит в том, что даже если сетевой адаптер компьютера, с которого вы подключаетесь к Mikrotik, находится в другой подсети (ну, настройка у вас такая), то WinBox все равно сможет подключиться к роутеру — по mac. Если вы еще не установили WinBox, самое время это сделать! В браузере открываем веб-интерфейс роутера и находим почти в самом низу ссылочку WinBox.

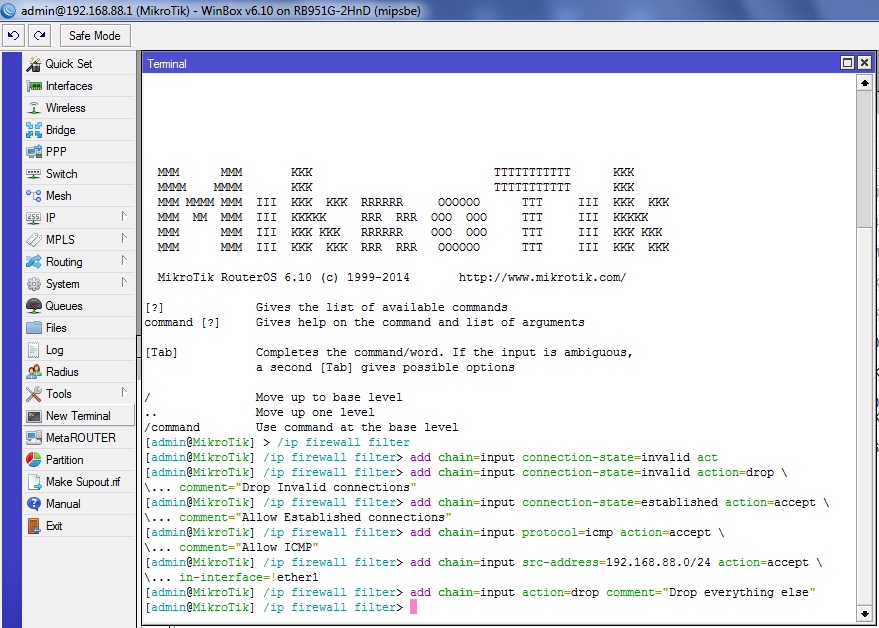

Запускаем WinBox и выбираем New Terminal.

Дальше все как в нормальных взрослых железках, по tab автодополнение команд и др. Вам понравится!

При вводе команд учтите, что внесенные изменения применяются сразу же, поэтому не заблокируйте сами себя. После ввода команд новые правила будут доступны для редактирования через WinBox или веб-интерфейс. Порядок правил имеет значение — выполняются сверху вниз. Где бы вы ни взяли сами команды, сначала посмотрите, что они делают!

Цепочка INPUT работает тогда, когда данные предназначены роутеру (его ip адресу). Когда мы что-то настраиваем для этой цепочки, мы в первую очередь защищаем сам роутер (ssh, telnet, веб-интерфес и др.) от взлома. Пожалуй, больше всего внимания требует именно эта цепочка. Общий принцип построения правил: явно запрещаем что-то (например, все новые соединения из интернета ;)) или явно что-то разрешаем (например, удаленный ssh), остальное запрещаем.

Цепочка FORWARD работает тогда, когда данные проходят через роутер, например, когда ваш локальный компьютер хочет открыть сайт ya.ru. Всякие блокировки на этом этапе защищают вас, например, от того, что зараженный компьютер в вашей локальной сети начнет рассылать спам или учавствовать в DDOS. Т.е. каждый банк-клиент, IM-месенджер и куча другого софта требуют своих особых разрешений, то если вы не защищаете банк от хакеров, то мы просто запретим некоторые наиболее распространенные виды трафика, которые используются зараженными компьютерами. А так весь проходящий из локалки в интернет (но не наоборот!) мы разрешим.

Цепочка OUTPUT работает тогда, когда данные генерятся на самом роутере и идут наружу. Например, для запросов DNS. Эту цеопчку по сути нам нет смысла фильтровать. Почти.

Цепочка forward позволяет нам разрешать или не разрешать проходящий трафик, а вот за то, какой трафик и куда мы будем перенаправлять, отвечают цепочки SRCNAT и DSTNAT.

Цепочка SRCNAT (Source NAT) предназначена для трафика, условно названного "наружу". Изменяется адрес источника (source) на адрес внешнего интерфейса. Например, чтобы дать возможность клиентам локальной сети посещать сайты в интернет.

Цепочка DSTNAT (Destination NAT) определяет как будет проходить "входящий" трафик. Роутер изменит адрес назначения (destination). Например, можно сделать доступным из вне веб сервер, размещенный в локальной сети.

INPUT

Минимальный набор правил — сделать недоступным из вне внешний интерфейс роутера.

/ip firewall filter

add chain=input connection-state=invalid action=drop comment="drop invalid connections"

add chain=input connection-state=related action=accept comment="allow related connections"

add chain=input connection-state=established action=accept comment="allow established connections"

add chain=input action=drop comment="drop everything else" in-interface=ether1-gateway

где в последнем правиле мы запрещаем весь входящий трафик на внешнем интрфейсе. Не играйтесь настройками удаленно! Легко лишить себя доступа к роутеру.

Далее, по мере надобности, можно будет помещать разрешающие правила перед последним запрещающим.

NAT

IP -> Firewall — NAT. По-умолчанию, nat уже включен.Это правило "маскарадинга":

/ip firewall nat add chain=srcnat action=masquerade out-interface=ether1-gateway

Исходящий интерфейс (out-interface) всегда внешний, смотрящий и интернет (или просто в другую сеть, если у вас все непросто). В принципе, минимально этих правил nat и input уже достаточно. Учтите, что если у вас цепочка forward по-умолчанию блокирует все, что возможно, то надо добавить соответствующее правило:

/ip firewall filter add chain=forward out-interface=ether1-gateway

Примеры

Проброс портов

Предположим, вам надо сделать доступным веб-сервер (tcp/80), запущенный на локальной машине с IP 192.168.88.22.

/ip firewall nat add action=dst-nat chain=dstnat dst-port=80 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.88.22 to-ports=80

Все бы ничего, но скорее всего, у вас включен firewall, который режет все, что не соответствует политике партии. Тогда надо разрешить forward пакетов:

/ip firewall filter add chain=forward protocol=tcp dst-port=80 action=accept

Это правило надо переместить повыше, т.е. ближе к началу списка правил.

Перенаправление трафика, адресованного одному ip, на другой ip

Если вам надо все подключения на один ip-адрес переадресовать другому ip-адресу:

/ip firewall nat add action=netmap chain=dstnat protocol=tcp dst-address=192.168.88.3 to-addresses=192.168.4.200

Ждем любителей чужого ssh

Если мы не используем ssh для работы с Mikrotik, то нам может быть мало просто отключить ssh в IP -> Services. Если мы не пользуемся ssh, значит, любая попытка коннекта по ssh — вражеская!

Следующее правило добавляет IP-адреса источников (), которые подключаются к 22 порту, в список , на 60 минут. Само это правило ничего не блокирует, просто заносит в черную книжечку:

/ip firewall filter

add chain=input protocol=tcp dst-port=22 address-list=ssh_blacklist action=add-src-to-address-list address-list-timeout=60m comment="record ssh brute forcers" disabled=no log=yes log-prefix=" — SSH ATTEMPT — "

А вот теперь, имея на руках список хулиганов (ssh_blacklist), можно банить им либо только работу с ssh, либо вообще любые действия в сторону нашего микротика:

/ip firewall filter

add chain=input protocol=tcp src-address-list=ssh_blacklist action=drop comment="drop ssh brute forcers"

Правила по отлову и блокированию маньяков надо разместить выше последнего запрещающего правила, иначе ничего не сработает. А еще лучше, если у вас есть открытый VPN или другие сервисы на микроте — оба этих правила поставить самыми первыми, чтобы тех, кто пытался наш ssh открыть, отгородить вообще от всего на нашем роутере, по принципу — если кто-то в одном что-то замышляет, то и в другом он тоже пакость готовит. Главное — не перестараться! Вдруг вы сами случайно забудете об этом правиле и решите с работы посканить роутер nmap-ом, например.

По этому принципу настраивают защиту микротика от брутфорса, но здесь я уже не буду засорять эфир, и так уже нагородил простыню.

Настройка с помощью скрипта

Вводить каждое правило firewall с консоли руками очень быстро может надоесть, к тому же готовый скрипт легко сохранить "на память". В открытом WinBox выбираем System -> Scripts. В текстовом редакторе готовим скрипт правил, копируем его и жмем Run Script. Потом можно что-то добавить по мелочи, что-то подправить, а может и опять скриптом все…

Приведу пример скрипта настройки firewall:

/ip firewall filter # INPUT add chain=input connection-state=invalid action=drop comment="drop invalid connections" add chain=input connection-state=related action=accept comment="allow related connections" add chain=input connection-state=established action=accept comment="allow established connections" # ext input # local input add chain=input src-address=192.168.88.0/24 action=accept in-interface=!ether1-gateway # drop all other input add chain=input action=drop comment="drop everything else" # OUTPUT add chain=output action=accept out-interface=ether1-gateway comment="accept everything to internet" add chain=output action=accept out-interface=!ether1-gateway comment="accept everything to non internet" add chain=output action=accept comment="accept everything" # FORWARD add chain=forward connection-state=invalid action=drop comment="drop invalid connections" add chain=forward connection-state=established action=accept comment="allow already established connections" add chain=forward connection-state=related action=accept comment="allow related connections" add chain=forward src-address=0.0.0.0/8 action=drop add chain=forward dst-address=0.0.0.0/8 action=drop add chain=forward src-address=127.0.0.0/8 action=drop add chain=forward dst-address=127.0.0.0/8 action=drop add chain=forward src-address=224.0.0.0/3 action=drop add chain=forward dst-address=224.0.0.0/3 action=drop # (1) jumping add chain=forward protocol=tcp action=jump jump-target=tcp add chain=forward protocol=udp action=jump jump-target=udp add chain=forward protocol=icmp action=jump jump-target=icmp # (3) accept forward from local to internet add chain=forward action=accept in-interface=!ether1-gateway out-interface=ether1-gateway comment="accept from local to internet" # (4) drop all other forward add chain=forward action=drop comment="drop everything else" # (2) deny some types common types add chain=tcp protocol=tcp dst-port=69 action=drop comment="deny TFTP" add chain=tcp protocol=tcp dst-port=111 action=drop comment="deny RPC portmapper" add chain=tcp protocol=tcp dst-port=135 action=drop comment="deny RPC portmapper" add chain=tcp protocol=tcp dst-port=137-139 action=drop comment="deny NBT" add chain=tcp protocol=tcp dst-port=445 action=drop comment="deny cifs" add chain=tcp protocol=tcp dst-port=2049 action=drop comment="deny NFS" add chain=tcp protocol=tcp dst-port=12345-12346 action=drop comment="deny NetBus" add chain=tcp protocol=tcp dst-port=20034 action=drop comment="deny NetBus" add chain=tcp protocol=tcp dst-port=3133 action=drop comment="deny BackOriffice" add chain=tcp protocol=tcp dst-port=67-68 action=drop comment="deny DHCP" add chain=udp protocol=udp dst-port=69 action=drop comment="deny TFTP" add chain=udp protocol=udp dst-port=111 action=drop comment="deny PRC portmapper" add chain=udp protocol=udp dst-port=135 action=drop comment="deny PRC portmapper" add chain=udp protocol=udp dst-port=137-139 action=drop comment="deny NBT" add chain=udp protocol=udp dst-port=2049 action=drop comment="deny NFS" add chain=udp protocol=udp dst-port=3133 action=drop comment="deny BackOriffice" add chain=icmp protocol=icmp icmp-options=0:0 action=accept comment="echo reply" add chain=icmp protocol=icmp icmp-options=3:0 action=accept comment="net unreachable" add chain=icmp protocol=icmp icmp-options=3:1 action=accept comment="host unreachable" add chain=icmp protocol=icmp icmp-options=3:4 action=accept comment="host unreachable fragmentation required" add chain=icmp protocol=icmp icmp-options=4:0 action=accept comment="allow source quench" add chain=icmp protocol=icmp icmp-options=8:0 action=accept comment="allow echo request" add chain=icmp protocol=icmp icmp-options=11:0 action=accept comment="allow time exceed" add chain=icmp protocol=icmp icmp-options=12:0 action=accept comment="allow parameter bad" add chain=icmp action=drop comment="deny all other types" # (5) drop all other forward add chain=forward action=drop comment="drop (2) everything else"

Обратите внимание: этот скрипт не привязан к внешнему IP или MAC или чему-то уникальному. Его можно брать и использовать. Если вы ничего не меняли в своем роутере и обновили до версии 6.* после покупки, вам на всякий случай следует проверить название внешнего интерфейса и убедиться, что внутренняя сеть 192.168.88.0/24. И все.

ether1-gateway — внешний интерфейс, первый по счету. Это его имя по-умолчанию. Остальные порты — внутренние.

В секции ext input ничего нет — мне не нужно, чтобы кто-то подключался к роутеру. Если вам необходим удаленный доступ к роутеру, скажем, по ssh, то впишите команду:

add chain=input protocol=tcp dst-port=22 action=accept in-interface=ether1-gateway comment="allow remote ssh"

В секции OUTPUT хватило бы и последней команды (add chain=output action=accept comment="accept everything"), но для интереса я немного разделил по исходящим интерфейсам. Теперь при беглом просмотре будет видно, есть ли вообще трафик от роутера, и если есть, куда он идет — наружу или в локалку. Скажем, увидим, что был трафик наружу, уточним правила по протоколам (tcp, udp, icmp). Если будет еще интереснее, можно будет поставить правило для логирования определенного вида трафика. Особо не увлекайтесь, все-таки роутер не имеет кучи места под логи. Да и лишний раз напрягать слабенький процессор тоже не очень.

Последнее правило (5) никогда не будет выполняться, я его добавил сюда специально, чтобы продемонстрировать работу jump. Последнее правило для цепочки forward будет (4) drop.

Т.е. предположим, мы запросили исходящее соединение с удаленным ssh-сервером (т.е. из локальной сети через через цепочку forward, протокол tcp, dst-port 22). Дойдя до блока (1) jumping, выполнится переход в (2) deny для tcp. Т.к. в цепочке tcp нет решения по поводу tcp/22, то выполнение вернется к (3), которое выполнит forward нашего пакета. Если наш пакет не удовлетворит требованиям (3), следующее за ним правило (4) блокирует его.

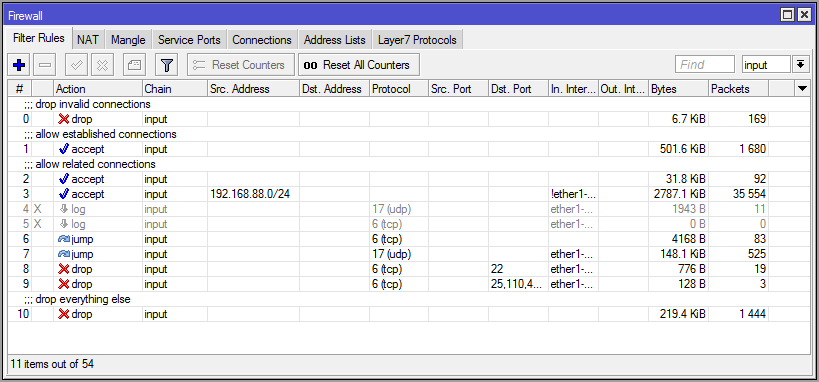

Наглядно это очень интересно смотреть, когда в окне Firewall видишь счетчик пакетов по правилам.

Если вы начали подозревать, что 100500 правок выполняют уже невесть что, просто выделяете все правила брандмауэра и нажимаете delete. Затем снова Run Script 😉

Чтобы не листать всю простыню, можно отфильтровать листинг правил по цепочкам (фильтр вверху справа):

Запаситесь терпением, не экспериментируйте в состоянии ночного анабиоза и второпях. В принципе, это все.

Авторизуйтесь для добавления комментариев!

3. Трафик вошедший в роутер через второй аплинк ISP2 и выходящий не в интерфейс локалки (тоесть трафик самого роутера идущий как ответный на запросы из интернета) мы отправляем по маркированому маршруту

4. Трафик идущий от клиентов локалки (подсеть 192.168.0.0/16) и имеющий нужный конекшнмарк мы тоже отправляем через маркированый маршрут. Мы могли или сами до этого промаркировать трафик по нужному критерию или же это ответный трафик на запросы из интернета(если у нас есть проброс портов)

/ip firewall mangle add action=mark-routing chain=prerouting connection-mark=ISP2 in-interface=bridge-local new-routing-mark=oo

так же вместо src-address= можно указать интерфейс локалки in-interface= . В чем кардинальная разница? Ну во втором случае у нас могут быть за одним портом/бриджом несколько разных подсетей, с данным параметром не придется для каждой делать отдельное правило.

Этих правил хватит что бы сам роутер жил с двумя аплинками и успешно пробрасывал порты с двух внешних интерфейсов.

Если же нам надо сугубо конкретные адреса/порты то достаточно простого правила типа такого:

/ip firewall mangle add action=mark-routing chain=prerouting dst-port=22 new-routing-mark=oo protocol=tcp src-address=192.168.0.62

Не обязательно использовать все поля.

Настройка firewall Mikrotik

Можно обойтись только src.адресом если нам надо весь трафик конкретной машины отправить через второй шлюз. Если же мы укажем еще и порт то весь трафик кроме этого порта пойдет через дефолтный маршрут, а трафик к этому порту пойдет через маркрированый маршрут. Полезно если мы не хотим забивать торентами основной канал. Достаточно указать срц.порт=порту_торент_клиента.

Плюс необходимо настроить два ната (маскарадинг) один дефолтный для основного провайдера eth1 а второй для ISP2

Англоязычную полную информацию можно найти по адресу Manual:PCC

Настройка роутера Mikrotik

Роутеры Mikrotik являются профессиональными роутерами. По своей функциональности данные роутеры сравнимы с маршрцтизаторами фирмы Cisco и Juniper. Обладая собственной операционной системой RouterOS, собранной на ядре Linux, Mikrotik является надежным и многофункциональным профессиональным маршрутизатором. Роутер имеет возможность выхода в интернет через 3G модем, в том числе имеет поддержку модема Тандем 3G на стандартной прошивке.

Подключите роутер к компьютеру с помощью сетевого кабеля, используйте один из портов Ethernet роутера (любой кроме первого). Подключите 3G модем к роутеру в порт USB. Чтобы получить доступ к управлению маршрутизатором, введите в адресной строке браузера адрес 192.168.88.1 . Отобразится главная страница RouterOS.

- Откройте меню Interfaces. В списке есть интерфейс 3G модема ppp-out1. (3G модем уже должен быть подключен). Откройте его настройки двойным щелчком мыши.

- Введите APN вашего оператора. Например, для оператора mts — internet.mts.ru, для beeline — internet.beeline.ru. Нажмите кнопку Advanced Mode .

- В появившихся полях Data Channel и Info Channel введите 2 и 1 соответственно. Перейдите на вкладку PPP.

- Уберите галочку с параметра Dial On Demand. Этот параметр позволяет устанавливать соединение только тогда, когда клиенту понадобится выход в интернет.

Твой Сетевичок

Поскольку нам нужен постоянный доступ к интернету, отключаем галочку Dial On Demand. Если ваш оператор требует ввод логина (User), пароля (Password) и телефон (Phone) для соединения с интернет, заполните эти поля. Например для оператора МТС, логи и пароль mts, номер телефона *99#

- Устанавливаем соединение 3G модема с интернетом. В списке интерфейсов нажмите правой кнопкой мыши на ppp-out1 и выберите Enable в выпадающем меню

- Если вы все правильно настроили и модем успешно подключился, то возле интерфейса ppp-out1 появится буква R

- Откройте меню IP → DNS, поставьте галочку Allow Remote Requests и нажмите OK.

- Перейдем к настройке NAT. Откройте меню IP → Firewall, перейдите на вкладку NAT и нажмите «плюсик», чтобы добавить новое правило.

- На вкладке General в списке Chain выберите srcnat, в списке Out. Interface выберите интерфейс модема ppp-out1.

- Перейдите на вкладку Action, в списке выберите masquerade и нажмите OK.

На этом настройка роутера закончена, проверьте наличие интернета. Можете настроить сеть Wi-Fi через меню interfaces → wlan1

На этом настройка роутера закончена, проверьте наличие интернета. Можете настроить сеть Wi-Fi через меню interfaces → wlan1

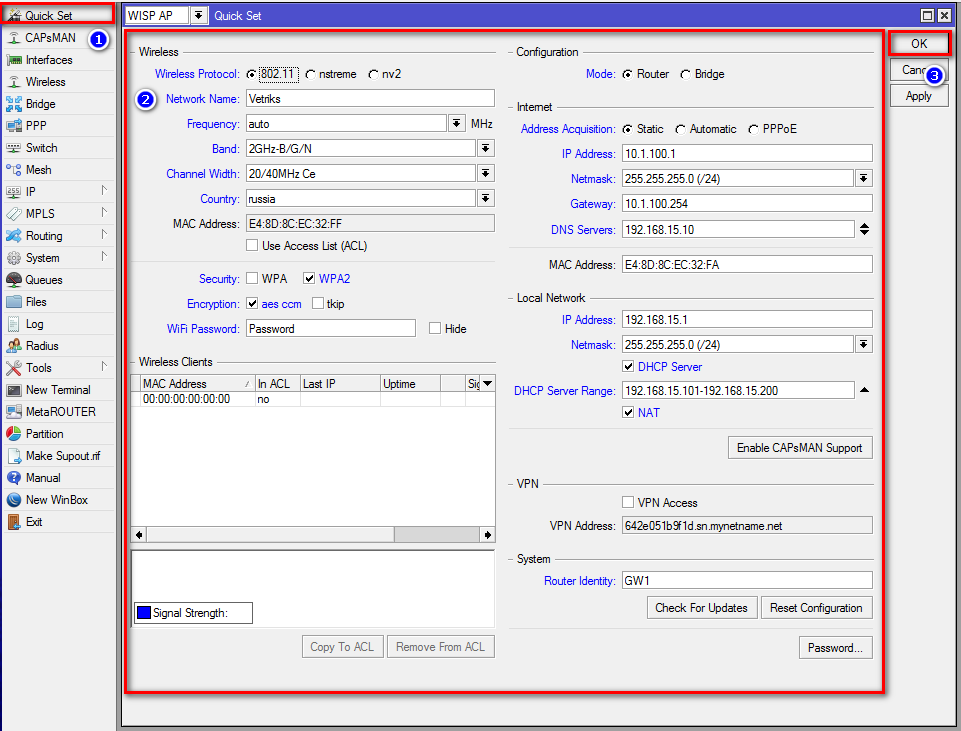

В маршрутизаторах MikroTik есть помощник, который позволяет делать быструю настройку.

Разберем такую настройку на примере маршрутизатора MikroTik RB951G-2HnD.

После приведенных ниже настроек 1-ый порт будет внешним интерфейсом, т.

Хиты продаж

е. в него надо будет подключить кабель, идущий от Интернет-провайдера. 2-ой, 3-ий, 4-ый и 5-ый порты будут использоваться для внутренней сети.

Wireless — раздел с настройками беспроводной сети

- Wireless Protocol (беспроводной протокол): используйте 802.11

- Network Name (имя беспроводной сети): используйте удобное для вас имя

- Frequency (частота или канал): если у вас нет опыта, то оставьте лучше параметр в значении auto

- Band (диапазон): используйте указанное значение

- Channel Width (ширина канала): используйте указанное значение

- Country (страна): выберите значение «russia» или другое, если вы живете в другой стране

- WiFi Password (пароль Wi-Fi): укажите пароль для доступа к беспроводной сети

Configuration — выбор режима работы устройства

- Mode (режим работы устройства): укажите «router» что соответствует значению маршрутизатор

Internet — настройки внешней сети

- IP Address (IP-адрес): укажите IP-адрес, который вам назначил Интернет-провайдер

- Netmask (маска сети): укажите маску сети, которую вам назначил Интернет-провайдер

- Gateway (шлюз): укажите шлюз, который вам назначил Интернет-провайдер

- DNS Servers (DNS-серверы): укажите DNS-серверы, который вам назначил Интернет-провайдер

Local Network — настройки внутренней сети

- IP Address (IP-адрес): укажите IP-адрес внутреннего интерфейса маршрутизатора

- Netmask (маска сети): укажите маску внутренней сети

- DHCP Server (DHCP-сервер): установите «галку», если требуется, что бы маршрутизатор назначал IP-адреса динамически

- DHCP Server Range (диапазон DHCP-сервера): укажите диапазон адресов, которые будет выдавать маршрутизатор

- NAT: включите эту опцию

System

- Router Identity: укажите имя маршрутизатора

Mikrotik настройка простого Firewall

В данной статье хотелось бы вам рассказать о первых шагах при настройке роутера Mikrotik.

Для начала хотелось бы сказать пару слов о компании Mikrotik.

Начнём, пожалуй, с того, что это компания со штаб-квартирой в Риге. Основана в 1996 году как компания-производитель средств связи.

На данный момент, занимается выпуском сетевого, в том числе, беспроводного, оборудования, является разработчиком собственного протокола Nstreme, превосходящего по ряду показателей IEEE 802.11.

Всё оборудование Mikrotik имеет «на борту» операционню систему RouterOS, основанную на ядре Linux, но изрядно переработанную.

Продукция данной компании особенно интересна в России из-за своей функциональности при малой стоимости. Таким образом, оборудование Mikrotik — отличная замена оборудованию Cisco для малого и среднего бизнеса.

Для примера мы возьмём самую распространённую модель данного производителя, роутер Mikrotik RB951Ui-2HnD.

Все необходимые файлы (Netinstall, winbox и последние прошивки роутеров) скачиваются тут: http://www.mikrotik.com/download

Первое, что нужно сделать, взяв в руки новый роутер Mikrotik, это обновить на нём прошивку, т.к. оборудование достаточно стабильное, но, тем не менее, мелкие огрехи постоянно вычищаются производителем, повышая надёжность и скорость работы роутеров.

Сделать это можно двумя способами:

- Через загрузку прошивки в память роутера и простую перезагрузку.

- Через утилиту netinstall.

Итак, приступим.

Первым делом подключим наш роутер напрямую к компьютеру (для надёжности).

Скачиваем самую свежую прошивку, на данный момент это 6.40.1 для платформы MIPSBE.

Запускаем утилиту winbox.

В нижней части экрана выбираем раздел Neighbors, там автоматически найдётся наш роутер.

Нажимаем на его MAC-адрес, затем кнопку Connect (по умолчанию оборудование Mikrotik имеет логин admin и пустой пароль).

Далее нам нужно просто перетащить скачанный файл прошивки в окно Winbox, а после окончания загрузки нам нужно просто перезагрузить роутер.

Теперь мы имеем роутер с самой последней прошивкой и в следующей статье я расскажу о том, как настроить на нём интернет и исправить некоторые огрехи стандартной конфигурации.

Следующая статья: настройка интернета на микротик

Если вам нужна помощь в настройке оборудования или серверов, наши специалисты всегда готовы вам помочь.

Статью подготовил технический директор компании Первый Сервисный Провайдер,

Гавриш Артём.

Теги:

Поделиться с друзяьми:

Внимание! У нас изменился адрес офиса Василеостровский!

Только у нас, в Санкт-Петербурге, проводятся официальные тренинги обучение Mikrotik по программам: MTCNA, МTCRE, MTCTCE, MTCWE, MTCINE, MTCUME, под руководством сертифицированного тренера. Успейте зарегистрироваться, пройти обучение и получить сертификат специалиста Микротик.

Подробнее о программах и тренингах на сайте нашего партнёра!

Имя латвийской компании MikroTik, производителя сетевого аппаратного оборудования и программного обеспечения, широкому кругу пользователей известно мало. И это странно.

Имя латвийской компании MikroTik, производителя сетевого аппаратного оборудования и программного обеспечения, широкому кругу пользователей известно мало. И это странно.

Парадокс в том, что прибалтийский бренд, точнее его продукция – это классический образец качества, которое у нас принято называть «немецким», причем стоит эта технологическая роскошь удивительно недорого, даже по меркам отечественного рынка.

Ситуация объясняется просто: оборудование MikroTik — это, прежде всего, сегмент малых или «домашних» сетей, от которого ожидаешь простоты таких марок, как: TP-Link, Tenda, Zyxel. Тем более его цена соответствует классу.

По факту: диапазон и архитектура настроек роутера MikroTik столь сложны, детальны и профессионально «тонки», что отпугивают даже «матерых» IT-специалистов и администраторов. Функциональные возможности Микротик впору сравнивать с ресурсами телекоммуникационных систем вроде Cisco или Juniper.

Однако те, кто по долгу службы или по причине острой жизненной необходимости настраивал маршрутизаторы MikroTik, отзываются об этом процессе, как о вполне адекватном, требующем лишь уровня базовых знаний сетей и желания.

Настройка Firewall для роутера Mikrotik

Остальные граждане, в любом случае, будут звать поддержку.

Именно для желающих разобраться в секретах и парадоксах Микротик этот материал.

Только факты о функционале MikroTik

Основа производства предприятия MikroTik — разнообразные сетевые девайсы — «железо», часто называемое общим термином RouterBoard и собственное ПО, с ядром в виде операционной системы RouterOS на базе Linux. Цель программно-аппаратного продукта компании — малые и средние проводные и беспроводные сети.

Однако существует ряд масштабных, на уровне государства, проектов, где основой сетевой инфраструктуры стало оборудование MikroTik.

Например, уругвайский проект Probaby, который с помощью технических и программных средств MikroTik объединил в беспроводную сеть все школьные учреждения государства.

Главная «фишка» прибалтийского бренда — расширенный до предела функционал в теле обычного «домашнего» роутера.

- Поддержка большинства современных протоколов маршрутизации.

- Стабильная работа и совместимость с новой версией IP — IPv6.

- Гибкая настройка сервиса трафика относительно необходимых приоритетов и класса (QoS).

- Наличие собственного API(интерфейса программирования), который делает управление и настройку MikroTik эффективными, независимо от требований рабочей среды.

- Корректная работа MikroTik в сетях 4g, благодаря встроенным параллельно с WI-FI, gsm модулям. Эффективность решения доказана тестами и практикой.

- Возможность установки RouterOS на любой компьютер с целью превращения его в маршрутизатор с набором необходимых случаю функций.

- Графический интерфейс WinBox, который переводит в визуальную плоскость все программные процессы системы или устройства, позволяя управлять ими быстро и точно.

Это основные, наиболее востребованные функции, но далеко не все. При необходимости, на базе RouterOS можно развернуть сеть любого масштаба и архитектуры, не ограничиваясь рамками «домашней».

Преимущества и недостатки MikroTik (а как иначе?)

Достоинства любого маршрутизатора MikroTik очевидны для тех, кто желает получить в управление умную и нужную вещь.

- Роутер Микротик всегда продается в комплекте с полным пакетом информации по эксплуатации и данными для настройки.

- Обновление ПО и прошивки устройства происходят регулярно, сделать это легко, компания «трепетно» следит за этим.

- Высокий, явно выше среднего, уровень детализации настроек в сравнении с роутерами других брендов.

- Собственное программное обеспечение, с основой в виде операционной системы MikroTik RouterOS.

- Надежная работа оборудования и системы в целом, которая не требует вмешательства долгое время.

- Конечно же, цена! Устройства такого класса, относительно именитых производителей, стоят ощутимо дороже, уступая при этом, в качестве и функциональных возможностях.

Это явные достоинства, теперь для объективности, немного разной степени тяжести недостатков.

- Активное развитие программно-аппаратного обеспечения Микротик, не всегда вовремя подкреплено актуальной документацией и мануалами.

- Маршрутизация трафика объемом выше 10 Гбит/сек оптимальный потолок стабильности, дальше возможны проблемы.

- Относительно сложная настройка роутеров MikroTiк, даже при доступном мануале с подробнейшим описанием шагов, отпугивает рядовых пользователей.

В принципе это все. Добавим один момент. В связи с вялым маркетингом бренд действительно знаком лишь узкому кругу посвященных. Поэтому купить MikroTik — это либо самому нырять в детали настройки, либо – искать редкого специалиста и беречь его, как родного.

Но есть и плюс, на который, кстати, жалуются профильные компании. Установленная и грамотно настроенная проводная или сеть wifi MikroTik стабильно работает и не требует сервиса. Тем самым, лишая установщика законной и желанной платы за вызовы.

Популярные модели маршрутизаторов MikroTik

Чем особенным марка может заинтересовать покупателя сегодня? Вот несколько устройств из ассортимента питерского реселлера Микротик, компании Miniroute, их тех, что продаются с пометкой «топ продаж».

MikroTik rb951g 2hnd — WI-FI (беспроводной) роутер, который обладает максимально возможной производительностью, обоснованной 600 МГц процессора Atheros и 128 МБ «оперативы».

MikroTik rb951g 2hnd — WI-FI (беспроводной) роутер, который обладает максимально возможной производительностью, обоснованной 600 МГц процессора Atheros и 128 МБ «оперативы».

По сути, Routerboard 951g 2hnd — это полноценный компьютер, заключенный в малогабаритный корпус. Если вам нужен совершенный роутер для домашней или небольшой (до 40 человек) офисной сети, то это он.

- Разграничение скорости по MAC и IP.

- Одновременное подключение нескольких провайдеров.

- Создание WI-FI точек, с возможностью разделения на рабочие и гостевые.

MikroTik 951g 2hnd — идеальное решение для организации HotSpot в нужном месте. И это лишь малая часть возможностей устройства.

MikroTik rb951ui 2hnd очень похож на вышеописанную модель WI-FI роутера Микротик 951-й серии, но разница в деталях все же присутствует. Например:

MikroTik rb951ui 2hnd очень похож на вышеописанную модель WI-FI роутера Микротик 951-й серии, но разница в деталях все же присутствует. Например:

- Роутер имеет 5 портов 10/100 Мбит/с, против 5×10/100/1000 Мбит/с. у rb951g 2hnd.

- Или 5-й порт устройства может использоваться как PoE терминал.

MikroTik Routerboard rb951ui 2hnd часто применяют в роли репитера, девайса, который ретранслирует сигнал основного роутера. В данном качестве, устройство работает как превосходный усилитель сигнала на этаже или между этажами.

Программная начинка, как и у большинства маршрутизаторов MikroTik 750/951 серий собственная «ось» RouterOS 4 уровня, превращающая скромную пластиковую коробочку в серьезный мультифункциональный комбайн по смешной цене.

ROUTERBOARD 2011IL-RM — бюджетный вариант проводного маршрутизатора MikroTik сегмента SOHO с возможностью размещения в телекоммуникационную стойку. Таким образом, устройство в любой момент может быть интегрировано в более масштабный и сложный проект.

ROUTERBOARD 2011IL-RM — бюджетный вариант проводного маршрутизатора MikroTik сегмента SOHO с возможностью размещения в телекоммуникационную стойку. Таким образом, устройство в любой момент может быть интегрировано в более масштабный и сложный проект.

В отличие от роутеров серии MikroTik 951, линейка RB2011, это все же больше офисное оборудование, функционал которого подчинен задачам средних сетей с повышенной пропускной способностью.

В остальном, это обновленный процессор Atheros 600 МГц MIPS-BE и операционная система RouterOS 4 уровня, допускающая бесконечные возможности расширения функционала без потери стабильности.

Серия CCR

Серия CCR

Указанная линейка роутеров — относительная новинка на рынке. На модели из этого ряда стоит обратить внимание организациям с числом сотрудников до 200 человек.

Профессиональное оборудование с универсальными возможностями в плане монтажа и конфигурации, оснащенное встроенными источниками питания и программно построенное вокруг RouterOS 6 уровня — это просто находка для небольших копаний, деятельность которых зависит от скорости и стабильности цифровых сетей.

В качестве заключения.

С точки зрения профессионала, бренду MikroTik не хватает активного маркетингового продвижения. Создания вокруг марки, инфраструктуры с обучающими программами и доступной поддержкой производителя.

В остальном, MikroTik — это стабильность, функциональность и профессионализм. По разумной цене.

Видео по настройке роутера MikroTik RB951

FILED UNDER : IT