admin / 01.07.2018

Электронная подпись гост

Содержание

- Проверка электронной подписи по ГОСТ Р 34.10-2001 в документах PDF

- Установка Adobe Reader

- Установка криптопровайдера и плагина

- Установка сертификата УЦ ФНС России

- Настройка установленного ПО

- Электронная подпись ГОСТ Р 31.10-2001

- Похожие главы из других работ:

- 3.3.1 Принципиальные отличия от других систем

- 2.8. Отличия диалогового окна от простого

- 1.2 Основные отличия от персонального компьютера

- 4. Отличия сервисов

- 1. Основные отличия архитектур i686 и amd64

- 1.1.2 Отличия беспроводных технологий передачи данных от проводных

- 1.3 Отличия создаваемой программной системы

- 2.6 Отличия стандартной редакции от профессиональной

- 3.2 Основные отличия «Microsoft PowerPoint» от предыдущих версий

- 1. СЕТЕВЫЕ И ЛОКАЛЬНЫЕ ТЕХНОЛОГИИ: ПОНЯТИЕ, ФУНКЦИИ И ОТЛИЧИЯ

- 1. Понятие электронного документа и его отличия от иных видов документов

- Новый ГОСТ на формирование электронной подписи

- Использование криптографических алгоритмов и стандартов для защиты информации. Сходства и различия между программными средствами и программно-аппаратными комплексами защиты информации. Анализ криптографических стандартов симметричного шифрования.

- Как перейти на новые стандарты электронной подписи оперативно и с экономией средств

- О квалифицированных электронных подписях, СКЗИ «Криптопро Csp 4.0»

- Новый ГОСТ на формирование электронной подписи

- Предупреждение о необходимости перейти на ГОСТ Р 34.10-2012 в «КриптоПро»

Проверка электронной подписи по ГОСТ Р 34.10-2001 в документах PDF

Для проверки электронной подписи по ГОСТ Р 34.10-2001 в документах PDF необходимы:

- Программное обеспечение для работы с документами PDF — Adobe Acrobat или Adobe Reader версии не ниже 8;

- Программное обеспечение (криптопровайдер), обеспечивающее реализацию алгоритмов криптографии по ГОСТ Р 34.10-2001;

- Программное обеспечение (плагин), обеспечивающее интеграцию криптопровайдера и Adobe Reader;

- Сертификат Удостоверяющего Центра ФНС России, обеспечивающий возможность проверки электронно-цифровой подписи документов.

Установка Adobe Reader

Программа Adobe Reader распространяется бесплатно. Она может быть установлена с сайта компании Adobe по ссылке: https://get.adobe.com/ru/reader/. При установке следуйте инструкциям с сайта.

Установка криптопровайдера и плагина

Программное обеспечение, реализующее алгоритмы криптографии по ГОСТ Р 34.10-2001, поставляется лицензированными компаниями-разработчиками на коммерческой основе. Для приобретения ПО обратитесь в одну из таких компаний. При установке ПО следуйте инструкциям, поставляемым в комплекте, или воспользуйтесь услугами консультантов поставщика.

Установка сертификата УЦ ФНС России

Установку сертификатов вручную необходимо выполнить следующим образом:

Сохраните на компьютер сертификат Удостоверяющего Центра ФНС России

Для установки сертификата FNS Russia.cer нажмите на файл правой кнопкой мыши и выберите «Установить сертификат»:

Для продолжения установки нажмите кнопку «Далее»

В следующем окне установите режим «Поместить все сертификаты в следующее хранилище» и нажмите на кнопку «Обзор». Появится окно в котором необходимо выбрать хранилище сертификатов «Доверенные корневые центры сертификации»:

Для завершения установки нажмите кнопки «ОК» — «Далее» — «Готово». Вы увидите окно с информацией о завершении процесса установки. Нажмите «ОК»:

Настройка установленного ПО

После установки всего необходимого ПО необходимо произвести настройку для его правильной совместной работы. Настройка иллюстрируется на примере следующего комплекта ПО:

- Adobe Reader 11.0.11

- CryptoPro CSP 3.6

- КриптоПро PDF

Для других вариантов ПО настройка производится аналогично. При открытии PDF документа, подписанного ЭП, с помощью Adobe Reader без выполнения необходимых настроек, появляется сообщение о недействительности подписи:

Для того, чтобы настроить Adobe Reader на использование правильного алгоритма, проделайте следующее:

Зайдите в меню Редактирование > Установки. В открывшемся окне выберите категорию «Подписи»:

Нажмите кнопку «Подробнее» в разделе «Проверка»:

В разделе «Поведение подтверждения» выберите опцию «Всегда использовать метод по умолчанию»:

В выпадающем списке выберите установленный Вами плагин:

Нажимайте кнопку «ОК», пока не закроются все диалоговые окна. После этого в разделе «Подписи» нажмите кнопку «Проверить все» (или закройте документ и откройте его снова):

Подписи успешно проверены. Все выполненные настройки сохранятся до момента переустановки ПО, в дальнейшем при открытии документов, подписанных ЭП по ГОСТ Р 34.10-2001 проверка будет производиться автоматически.

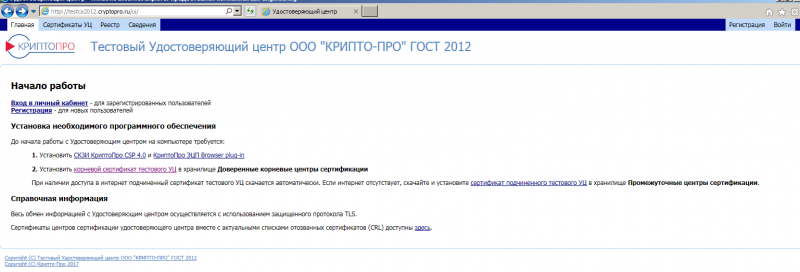

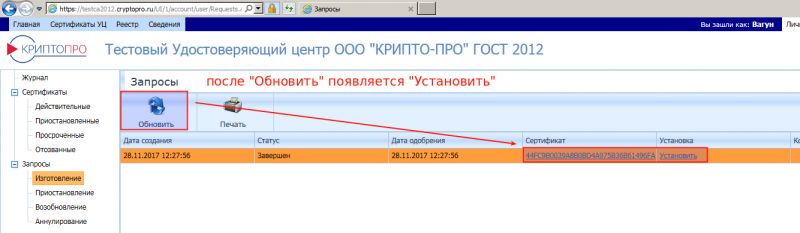

Заходим в тестовый Удостоверяющий центр ООО "КРИПТО-ПРО" ГОСТ 2012 через IE.

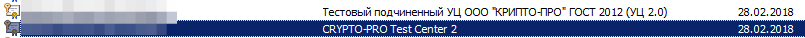

Устанавливаем новый сертификат тестового УЦ (скачивается там же) в корневые УЦ.

Электронная подпись ГОСТ Р 31.10-2001

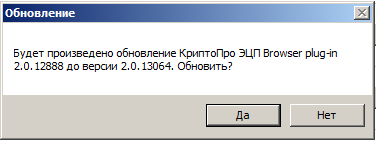

Также обновить web плагин, если планируется использовать в браузере.

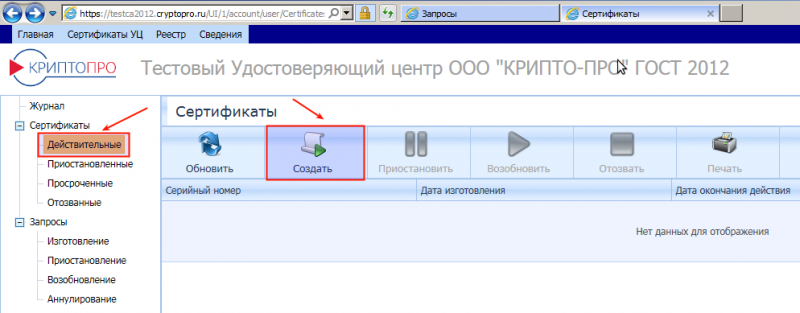

Далее регистрируемся (подтверждать почту не надо) и, наконец, входим.

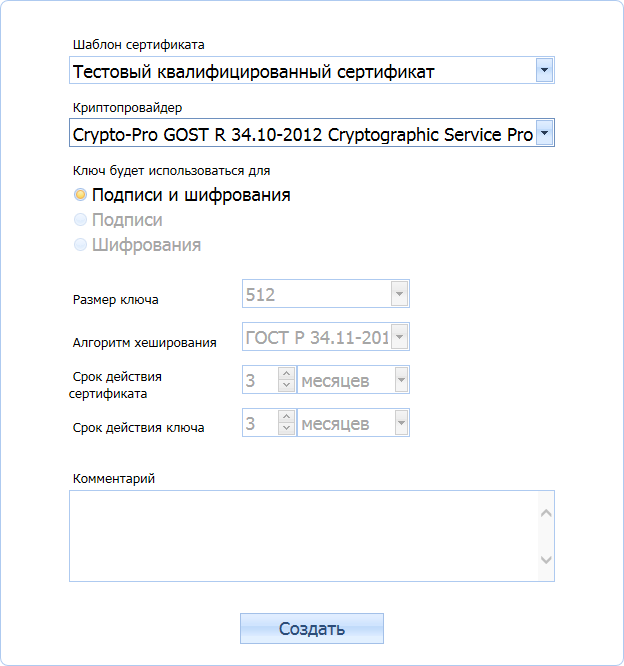

Создаем новый сертификат:

Далее стучим по клавиатуре, чтобы создать случайные данные.

Предлагается ввести пароль на подпись. Если оставить пустым — будет без пароля.

Наконец, появляется новый сертификат.

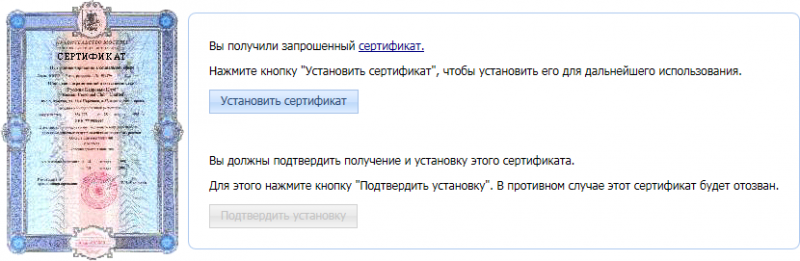

Перекидывает на страницу установки сертификата:

Сертификаты, полученные этим способом, и как тут, отличаются:

Похожие главы из других работ:

Автоматизированная система диспетчерского управления «Фара-0050»

3.3.1 Принципиальные отличия от других систем

Так как система не является единственной по выполняемой функции, ее особенности можно выразить в принципиальных отличиях от подобных систем. Они будут заключаться в следующем: 1…

Как можно классифицировать информационные системы по степени автоматизации?

2.8. Отличия диалогового окна от простого

Кроме того, что диалоговые окна, в отличие от простых, имеют кнопки, размер окон чаще всего фиксирован, в них нет строки меню и состояния, отсутствуют кнопки управления окном «Свернуть» и «Развернуть»…

Ноутбук. Операционная система Windows

1.2 Основные отличия от персонального компьютера

· Малый вес и габариты. Даже ноутбуки категории замена настольного ПК можно легко переместить в другое место. Ноутбук можно взять в командировку, на дачу, в отпуск…

Облачные технологии

4. Отличия сервисов

Как правило, используемый сегодня термин «облачные вычисления» (англ.- сloud сomputing) применим для любых сервисов, которые предоставляются через сеть Интернет. Эти Интернет-услуги, также известные как «облачные сервисы»…

Особенности программирования на языке Assembler

1. Основные отличия архитектур i686 и amd64

Нововведения в архитектуре 64-х разрядных процессоров позволили значительно увеличить объем используемой памяти для одного ядра процессора . Таблица 1…

Применение беспроводных систем связи на примере стандарта DECT

1.1.2 Отличия беспроводных технологий передачи данных от проводных

Беспроводные сети выглядят предпочтительнее сетей проводных, ввиду наличия следующих преимуществ: - мобильность пользователей…

Программная система расчета параметров, потерь мощности и энергии линий, трансформаторов для составления схем замещения и учета потерь

1.3 Отличия создаваемой программной системы

В Украине используются программные продукты разработанные в Институте электродинамики НАН Украины V — VI — 24 и V — VI — 36…

Программное обеспечение для экономической деятельности «Microsoft Project»

2.6 Отличия стандартной редакции от профессиональной

Если в вашей организации не используется сервер MS Project Server, то отличия между стандартной и профессиональной редакцией не будут заметны, поскольку они связаны с возможностями использования сервера MS Project Server…

Разработка и создание презентации базы данных «Деканат ВУЗа»

3.2 Основные отличия «Microsoft PowerPoint» от предыдущих версий

Microsoft Office PowerPoint 2007 дает пользователям возможность быстро создавать впечатляющие динамические презентации, объединяя рабочий процесс пользователя и удобные способы совместного использования информации…

Сетевые и локальные технологии: понятие, функции и отличия

1. СЕТЕВЫЕ И ЛОКАЛЬНЫЕ ТЕХНОЛОГИИ: ПОНЯТИЕ, ФУНКЦИИ И ОТЛИЧИЯ

Компьютерная сеть представляет собой совокупность компьютеров, связанных между собой каналами передачи информации, и необходимого программного обеспечения и технических средств…

Система автоматизации документооборота. Электронный документ

1. Понятие электронного документа и его отличия от иных видов документов

Современные текстовые процессоры позволяют создавать документы трех типов.

Новый ГОСТ на формирование электронной подписи

Во-первых, это печатные документы, которые создаются и распечатываются на одном рабочем месте или в одной рабочей группе…

Теории и методологии создания интернет-магазина

1.2.1 Отличия электронной коммерции от традиционной формы торговли

Организация продаж в электронных магазинах отличается от такого же процесса в торговле в ее традиционном понимании. Классифицировать отличия между онлайн-торговлей и обычным торговым процессом можно следующим образом [25]: 1…

Технология СUDA

Отличия от СPU

Ядра CPU созданы для исполнения одного потока последовательных инструкций с максимальной производительностью, а GPU используются для быстрого исполнения большого числа параллельно выполняемых потоков инструкций…

Учет кассовых операций

3.3 Отличия версий 7.7 и 8.2 1С Предприятия

Программа 1С: Бухгалтерия 8.2 — более современный и функциональный программный продукт по сравнению с 1С: Бухгалтерией 7.7, и имеет ряд существенных преимуществ. Более современный и удобный для пользователя интерфейс…

Федеральный закон об электронной подписи – что нового

ГОСТ Р 34.10-2001

Схематическое представление подписанного сообщения Формирование цифровой подписи Для получения цифровой подписи под сообщением , необходимо выполнить следующие действия (шаги) по алгоритму I…

Использование криптографических алгоритмов и стандартов для защиты информации. Сходства и различия между программными средствами и программно-аппаратными комплексами защиты информации. Анализ криптографических стандартов симметричного шифрования.

Студенты, аспиранты, молодые ученые, использующие базу знаний в своей учебе и работе, будут вам очень благодарны.

Размещено на http://www.allbest.ru/

Исследованиекриптографическихстандартов,применяемыхвпрограммныхипрограммно-аппаратныхсредствахзащитыинформации

ПьявкинИльяСергеевич,

студент Национального исследовательского

университета «Московский институт электронной техники»

Ещё до изобретения современных средств передачи информации, с целью защиты секретных сведений люди использовали различные способы: тайные шифры и коды, понятные лишь узкому кругу людей. Единственной задачей криптографии в то время являлась конфиденциальность информации. С развитием вычислительной техники и средств связи потребность в защите информации резко возросла, при этом появился и спектр других задач: защита авторства, невозможность отказа от авторства, безопасная передача данных по открытым каналам связи, целостность информации. Для каждой из этих задач существует определенное решение. Криптография объединяет в себе все эти методы и способы решения поставленных задач.

В настоящее время повсеместно для защиты информации используются криптографические алгоритмы и стандарты. Все стандарты по выполняемым задачам делятся на стандарты шифрования, электронно-цифровой подписи и хеширования.

? Стандарты шифрования основаны в основном на симметричных алгоритмах.

Действующий российский стандарт шифрования — ГОСТ 28147-89 [2].

Действующий американский стандарт шифрования — AES.

? Стандарты ЭЦП основаны на асимметричных алгоритмах.

Действующий российский стандарт создания и проверки электронно-цифровой подписи — ГОСТ Р 34.10-2012 [3].

Действующий американский стандарт ЭЦП: DSS (включает в себя алгоритмы DSA, RSA, ECDSA).

? Стандарты хеширования основаны на итерационных алгоритмах.

Действующий российский стандарт хеширования — ГОСТ Р 34.11-2012 (используется в ГОСТ Р 34.10-2012) [4].

Действующий американский стандарт хеширования: SHS (включает в себя семейство хеш-функций SHA-x).

Были рассмотрены самые известные и повсеместно используемые стандарты и алгоритмы каждой подгруппы. Более того были произведены их сравнения. На основе проведенных сравнений российские действующие стандарты не отстают по производительности и стойкости от любых других существующих в настоящее время криптографических алгоритмов [6]. Стандарт шифрования ГОСТ 28147-89 бессменно остается надежным стандартом уже более 26 лет, в большей степени из-за огромного запаса ключа — 256 бит [5].

Российский стандарт подписи был успешно модернизирован сначала в 2001 году, когда была введена система работы с использованием эллиптических кривых. Затем, в 2012 году, была создана действующая на данный момент версия стандарта, в которой был добавлен дополнительный вариант параметров: 1024 битовая подпись. Также в ГОСТ Р 34.10-2012 была введена поддержка новой хеш-функции по ГОСТ Р 34.11-2012, выпущенной в этом же году [1].

Новая версия стандарта хеширования ГОСТ Р 34.11-2012 по сравнению с первой версией обладает увеличенным размером хеш-кода: 512 бит. К тому же используется улучшенная версия функции сжатия [1].

Что касается использования криптографии в сферах деятельности — законодательство во многих случаях, в частности при работе с государственной тайной, предписывает использование лишь российских государственных стандартов. Тем не менее, для защиты коммерческой тайны возможно использование обширного списка криптографических стандартов и алгоритмов, включая те, что были рассмотрены в данной главе.

Анализ средств криптографической защиты информации, использующих в своем составе криптографические стандарты показал, что криптографические стандарты применяются как в программных, так и в программно-аппаратных СКЗИ. Более того, СКЗИ, использующие данные стандарты, применяются для решения огромного спектра задач, таких как:

? предоставление криптографических функций (библиотек);

? защита электронного документооборота;

? защита информации от несанкционированного доступа;

? сетевая защита информации;

? обеспечение авторизации и аутентификации;

? доверенная загрузка операционной системы;

? шифрование информации на дисках.

К рассмотрению были приняты 14 средств криптографической информации — по 7 из каждой категории в плане реализации (программной или программно-аппаратной) и по несколько из каждой сферы применения. Все средства являются российскими, так как целью было рассмотреть средства, поддерживающие и работающие с использованием российских стандартов криптографии: ГОСТ 28147-89, ГОСТ Р 34.10-2012 и ГОСТ Р 34.11-2012. На основании проведенного исследования можно вывести следующие сходства и различия между программными средствами и программно-аппаратными комплексами:

? Как программы, так и ПАК, которые были рассмотрены в данной главе имеют поддержку отечественных стандартов.

? Все рассмотренные средства имеют соответствующие сертификаты ФСТЭК или ФСБ, некоторые из них к тому же имеют сертификаты министерства обороны («Аккорд», «Континент», «Secret Net») и министерства связи и массовых коммуникаций («Континент»).

? Программно-аппаратные средства — более сложные устройства, которые требуют знаний не только в программировании, но и в схемотехнике и электронике.

? Некоторые средства (например, электронные ключи JaCarta, eToken) параллельно с поддержкой ГОСТовых алгоритмов предоставляют возможность использования зарубежных стандартов, таких как широко применяемых SHA-1, AES, RSA, протокол Диффи-Хеллмана.

Несмотря на то, что в сертифицированных средствах должны использоваться лишь отечественные алгоритмы, поддержка вышеописанных зарубежных алгоритмов помогает средству более просто интегрироваться с другими мировыми СКЗИ. Поэтому такие средства часто используются предприятиями для защиты коммерческой информации.

? Из программных и программно-аппаратных средств стоит выделить криптопровайдеры и электронные ключи как самые часто используемые и легко интегрируемые. CSP используются как интерфейс доступа к криптографическим библиотекам, электронные ключи — как портативное и защищенное устройство хранения ключевой информации и многофакторной аутентификации. криптографический защита информация программный

Для анализа самых известных криптографических стандартов симметричного шифрования была разработана программа jCrypto (рисунок 1). Она позволяет выполнять операции шифрования, расшифрования, генерации ключей с использованием стандартов DES, 3DES, AES, ГОСТ 28147-89.

Программное обеспечение jCrypto очень просто в использовании и поддерживает необходимые для исследования стандарты и режимы работы. В отличие от криптопровайдеров или низкоуровневых криптографических библиотек она направлена на наглядность и удобство использования.

Рис. 1 Внешний вид jCrypto

Литература

1. Бутакова Н.Г., Семененко В.А. Федоров Н.В. Криптографическая защита информации: учебное пособие для вузов. М.: Изд-во МГИУ, 2011. 316 с.

2.

ГОСТ 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. — М., Стандартинформ,1990. 28 с.

3. ГОСТ Р 34.10-2012. Процессы формирования и проверки электронной цифровой подписи. М., Стандартинформ, 2012. 29 с.

4. ГОСТ Р 34.11-2012. Информационная технология. Криптографическая защита информации. Функция хэширования. М., Стандартинформ, 2012. 24 с.

5. Применко Э.А. Алгебраические основы криптографии. Учебное пособие. М.: Изд-во Либроком, 2014 г. 294 стр.

6. Шнайер Брюс. Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке Си. М.: Изд-во Триумф, 2002. 816 с.

Размещено на Allbest.ru

…

Подобные документы

-

Изучение классических криптографических алгоритмов

Изучение классических криптографических алгоритмов моноалфавитной подстановки и перестановки для защиты текстовой информации. Анализ частоты встречаемости символов в тексте для криптоанализа классических шифров. Сущность одноалфавитного метода шифрования.

лабораторная работа [2,8 M], добавлен 25.03.2015

-

Методы защиты информации

Современные физические и законодательные методы защиты информации. Внедрение системы безопасности. Управление доступом. Основные направления использования криптографических методов.

Как перейти на новые стандарты электронной подписи оперативно и с экономией средств

Использование шифрования, кодирования и иного преобразования информации.

реферат [17,4 K], добавлен 16.05.2015

-

Разработка рекомендаций по обеспечению защиты информации в Отделе записей актов гражданского состояния (ЗАГС) по Центральному району

Анализ информации, обрабатываемой на объекте, и программно-аппаратных средств обработки информации. Организационные методы контроля доступа. Программно-аппаратные и технические устройства защиты, датчикового контроля, видеонаблюдения и сигнализации.

реферат [291,7 K], добавлен 22.11.2014

-

Методы криптографической защиты данных

Краткая история развития криптографических методов защиты информации. Сущность шифрования и криптографии с симметричными ключами. Описание аналитических и аддитивных методов шифрования. Методы криптографии с открытыми ключами и цифровые сертификаты.

курсовая работа [1,2 M], добавлен 28.12.2014

-

Алгоритмы криптографической защиты информации

Рассмотрение основных понятий криптографии: конфиденциальности, целостности, аутентификации и цифровой подписи. Описание криптографических средств защиты (криптосистемы, принципы работы криптосистемы, распространение ключей, алгоритмы шифрования).

дипломная работа [802,2 K], добавлен 08.06.2013

-

Системы защиты информации

Программно-аппаратные средства защиты компьютера от несанкционированного доступа. Электронный замок «Соболь». Система защиты информации SecretNet. Дактилоскопические устройства защиты информации. Управление открытыми ключами, удостоверяющие центры.

курсовая работа [3,1 M], добавлен 23.08.2016

-

Программно-аппаратные средства защиты информации

Основные программы стеганографии. Программно-аппаратные средства криптографической защиты информации с закрытым ключом. Требования к используемым криптографическим средствам за рубежом и в России. Отечественные системы шифрования с открытым ключом.

отчет по практике [64,6 K], добавлен 18.09.2013

-

Криптографические протоколы на эллиптических кривых

Исследование элементов эллиптических кривых, необходимых для реализации криптографических протоколов. Изучение алгоритмов арифметики точек эллиптической кривой и способов генерации кривых для криптографических алгоритмов. Описание алгоритмов шифрования.

курсовая работа [371,2 K], добавлен 07.08.2012

-

Проблемы защиты информации

Цели, методы и средства защиты информационных ресурсов. Права и обязанности субъектов. Обеспечение организационных мер. Попытки несанкционированного доступа. Виды угроз безопасности. Принципы создания системы защиты. Сущность криптографических методов.

контрольная работа [25,3 K], добавлен 17.11.2009

-

Анализ существующих алгоритмов криптографических преобразований и методов их реализации, способов передачи данных по проводному каналу связи и протоколов обмена данными

Алгоритмы и стандарты криптографических преобразований. Криптографические преобразования на основе специального программного обеспечения. Метод криптографических преобразований на основе жесткой логики. Аналоги модуля шифрования и дешифрования данных.

курсовая работа [971,6 K], добавлен 30.01.2018

О квалифицированных электронных подписях, СКЗИ «Криптопро Csp 4.0»

С 01.07.2018 г. в соответствии с изменениями, внесенными Федеральным Законом от 31.12.2017 № 504-ФЗ в ст. 5 Федерального закона от 05.04.2013 № 44-ФЗ «О контрактной системе в сфере закупок товаров, работ, услуг для обеспечения государственных и муниципальных нужд» (далее — Закон № 44-ФЗ), квалифицированные сертификаты ключей проверки электронных подписей создаются и выдаются удостоверяющими центрами, получившими аккредитацию на соответствие требованиям Федерального закона от 06.04.2011 № 63-ФЗ «Об электронной подписи».

В соответствии с ч.5.1.

Новый ГОСТ на формирование электронной подписи

ст.112 Закона № 44-ФЗ, обеспечение участников контрактной системы в сфере закупок квалифицированными сертификатами ключей проверки электронных подписей осуществляется Федеральным Казначейством до 31.12.2018.

Федеральное казначейство рекомендует заказчикам и иным лицам, на которых распространяется действие Закона № 44-ФЗ, своевременно определить процесс получения квалифицированной электронной подписи с 01.01.2019 г.

Важно! В соответствии с письмом Федерального Казначейства от 12.10.2017 № 07-04-05/11-779, пользователям Единой информационной системы в сфере закупок (далее — ЕИС) требовалось обновить средства криптографической защиты информации (далее — СКЗИ) на рабочих местах до версии «КриптоПро CSP» версии 4.0 до 01.03.2018.

Для обеспечения поддержки ГОСТ Р 34.11-2012 и ГОСТ Р 34.10-2012 и в соответствии с письмом Федерального Казначейства от 12.10.2017 № 07-04-05/11-779, пользователям, не осуществившим обновление СКЗИ до версии «КриптоПро CSP» 4.0 (сборка 4.0.9842), необходимо обеспечить данное обновление до 01.07.2018г.

С 01.07.2018 работоспособность СКЗИ «КриптоПро CSP» более ранней версии в личном кабинете ЕИС не гарантируется.

Обращаем внимание, что с 01.07.2018 подписание информации и документов по Закону № 44-ФЗ в ЕИС будет осуществляться с использованием КриптоПро ЭЦП Browser plug-in.

Уведомление о необходимости установки КриптоПро ЭЦП Browser plug-in отображается у пользователей в личном кабинете ЕИС по 44-ФЗ с февраля 2018 года.

Пользователям, не установившим данный плагин до настоящего времени, необходимо установить его в соответствии с инструкцией, доступной по ссылке.

Источник: zakupki.gov.ru

© 2010-2018

Факс: +7(495) 213-32-55

Построение цепочки сертификатов (для сертификатов выпущенных до 4 августа 2016 г.)

Весь процесс построения цепочки сертификатов состоит из нескольких шагов:

Установка личного сертификата

Откройте свой сертификат, полученномый из удостоверяющего центра, для этого в Администраторе Signal-COM нажмите правой кнопкой мыши по своему ключевому контейнеру далее Сертификат->Просмотр.

Предупреждение о необходимости перейти на ГОСТ Р 34.10-2012 в «КриптоПро»

В окне свойств сертификата нажмите на кнопку Установить сертификат.

Нажмите кнопку Далее.

Поставьте галочку напротив Поместить все сертификаты в следующее хранилище, нажмите кнопку Обзор и в окне выбора хранилища выберите Личные. Нажмите кнопку Далее.

Нажмите кнопку Готово.

Сертификат импортирован. Нажмите кнопку ОК.

Установка корневого сертификата Головного удостоверяющего центра Министерства связи и массовых коммуникаций РФ

Файл корневого сертификата можно скачать на портале уполномоченного федерального органа в области использования электронной подписи в разделе ПАК «Головной удостоверяющий центр» по ссылке Отпечаток.

Дважды щелкнуть левой кнопкой мыши по скаченному сертификату и нажать на кнопку Установить сертификат.

Весь дальнейший процесс полностью аналогичен установке личного сертификата, за исключением того, что сертификат следует установить в хранилище Доверенные корневые центры сертификации.

Соглашаемся с установкой данного сертификата.

Установка корневого сертификата «УЦ 2 ИС ГУЦ» Министерства связи и массовых коммуникаций РФ

Файл корневого сертификата можно скачать на той же странице что и корневой сертификат головного УЦ, в разделе ПАК «УЦ 2 ИС ГУЦ» по ссылке Отпечаток.

Дважды щелкнуть левой кнопкой мыши по скаченному сертификату и нажать на кнопку Установить сертификат.

Весь дальнейший процесс полностью аналогичен установке личного сертификата, за исключением того, что сертификат следует установить в хранилище Промежуточные центры сертификации.

Установка кросс-сертификата удостоверяющего центра КЦ НАУФОР

Кросс-сертификат удостоверяющего центра можно скачать на той же странице, на которой вы скачиваете свой сертификат, либо с портала уполномоченного федерального органа в области использования электронной подписи в разделе ПАК «УЦ КЦ НАУФОР» по ссылке Отпечаток.

Дважды щелкнуть левой кнопкой мыши по скаченному сертификату и нажать на кнопку Установить сертификат.

Весь процесс установки полностью аналогичен установке корневого сертификата «УЦ 2 ИС ГУЦ».

Поместить его также нужно в хранилище Промежуточные центры сертификации.

После всех произведенный действий ваш сертификат должен выглядеть так же как и на картинках представленных ниже.

Обратите внимание, чтобы цепочка сертификатов была выстроена правильно.

Дата публ./изм.

16.01.2014

FILED UNDER : IT