admin / 05.09.2018

Ролевая модель

.

Содержание

- Группы доступа. Роли пользователей

- Место роли в модели бизнес-процесса

- Роли пользователей

- 1 Введение

- 1.1 Цели и область применения

- 1.2 Используемые термины

- 2 Методы управления доступом

- 2.1 Общее описание

- 2.2 Модель дискреционного контроля за доступом

- 2.3 Модель обязательного контроля за доступом

- 2.4 Ролевая модель контроля за доступом

- 3 Анализ существующих моделей

- 3.1 Области применения

- Профиль 3/6. Мученик – ролевая модель.

- 3.2 Фундаментальное различие

- 4 Заключение

- 5 Список литературы

- Создания и оптимизация ролевой модели доступа. Экономический эффект от внедрения IDM-решения

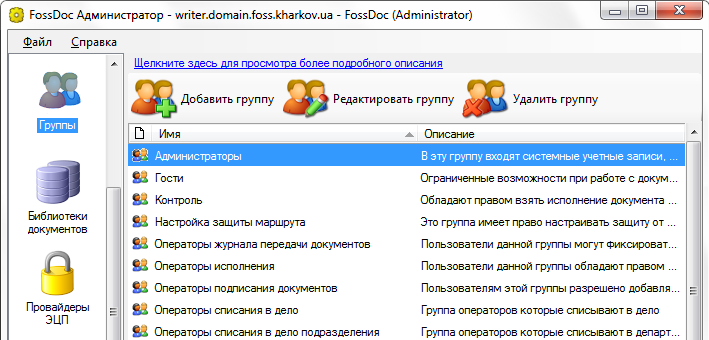

Группы доступа. Роли пользователей

Принадлежность пользователя к той или иной группе обуславливает его права доступа к документам, папкам и другим объектам системы электронного документооборота FossDoc и функциональные возможности при работе с ними. Каждый пользователь Системы может принадлежать к нескольким группам доступа. Все группы доступа, существующие в Системе, можно просмотреть с помощью справочника групп:

FossDoc Администратор. Группы пользователей

FossDoc Администратор. Группы пользователей

Группы делятся на два вида:

- Встроенные группы (входящие в поставку Системы) — обуславливают права доступа и логику работы входящих в них пользователей с объектами Системы. Встроенные группы доступа удалять и редактировать Система не позволяет.

- Группы, созданные администратором для облегчения управления пользователями (назначения общих задач, присвоение общих прав доступа для пользователей, входящих в ту или иную группу). Администратор может создавать, редактировать и удалять такие группы по своему усмотрению.

Описание встроенных групп

Встроенные группы пользователей и их назначение приведены в таблице:

| Имя группы | Назначение |

| Администраторы | В эту группу входят системные учетные записи. Пользователи, зашедшие под данными записями, получают доступ к управлению сервером FossDoc. Например, они смогут подключать/отключать модули, изменять локализацию сервера, создавать/удалять отделы, пользователей, изменять права доступа для объектов, просматривать/удалять папки и документы всех пользователей, создавать/удалять шаблоны маршрутов и т.п. |

| Контроль | Пользователям данной группы открывается доступ к закладке «Контроль» карточки документа. Контрольные поручения будут помещены в отдельную папку, где могут быть обработаны сотрудниками отдела контроля |

| Операторы журнала передачи документов | Пользователи данной группы могут фиксировать факт передачи бумажных оригиналов или копий документов сотрудникам-пользователям Системы |

| Операторы исполнения | Пользователи данной группы обладают правом закрытия поручений любых исполнителей, могут заполнять отчет и отправлять документы без визирования |

| Операторы подписания документов | Пользователям этой группы разрешено добавлять других пользователей, которые являются членами группы «Право подписи документов» для подписи документа, удалять любые подписи. Но сами не могут подписывать документы |

| Операторы списания в дело | Группа операторов, которые могут списать документ в дело любого подразделения |

| Операторы списания в дело подразделения | В отличии от группы «Операторы списания в дело», участники данной группы могут списывать документы в дело только своего подразделения |

| Операторы схем данных | В данную группу входят системные учетные записи. Это дает право изменять/добавлять схемы данных (типы документов, папки и т.д.) |

| Операторы типовых содержаний | Пользователи данной группы могут редактировать, создавать и удалять типовые содержания. Типовые содержания – это готовый набор слов, словосочетаний или предложений, которые используются для быстрого ввода в карточке документа и поручениях |

| Операторы чтения истории | При подключенном модуле истории есть возможность протоколировать изменения, производившиеся пользователями над документами выбранного типа.

Просматривать историю могут только те пользователи, которые входят в данную группу |

| Операторы чтения статистики | Просматривать статистику документа могут только те пользователи, которые входят в данную группу |

| Операторы шаблонов маршрутов | Пользователи, которые входят в данную группу имеют возможность создавать шаблоны маршрутов для их дальнейшего использования другими пользователями при отправке документа по маршруту.

Облегчает работу пользователей, которые часто формируют сложный маршрут, состоящий, например, из таких точек, как «Ознакомление», «Подпись документа», «Регистрация» и «Исполнение» |

| Особые права подготовки документов | Пользователи данной группы обладают особыми правами при установке полей документов в обход валидации значений |

| Ответственные редакторы общедоступных папок пользователей | Пользователи этой группы имеют возможность создавать общедоступные папки других пользователей.

Эта группа является частью программного продукта FossLook |

| Ответственные редакторы общих папок | В отличие от группы «Ответственные редакторы общедоступных папок пользователей» пользователи данной группы имеют возможность создавать общедоступные папки в корне общих папок. Эта группа является частью программного продукта FossLook |

| Отдел кадров | Группа пользователей, которые могут видеть и редактировать личные данные других сотрудников, например, такие как описание, фотографии. Изменять должность, руководителя. А так же, при подключенном модуле «Почта Интернет», добавлять адрес электронной почты пользователя |

| Право закрытия документов | В карточке документа есть поля «Дата закрытия документа» и «Инициатор закрытия документа». Пользователи данной группы имеют право устанавливать значения в эти поля |

| Право коррекции сроков в поручениях | Пользователи данной группы могут изменять сроки исполнения любых поручений |

| Право накладывать резолюцию | Пользователи данной группы могут создавать резолюции. Запись о резолюции добавляется на закладку «Резолюции» карточки документа |

| Право оправки поручений от имени другого лица | В отличие от группы «Операторы исполнения», данные пользователи могут только отправлять поручения от имени других без визирования |

| Право подписи документов | В эту группу входят пользователи, у которых есть право подписи документов. Запись о подписи документа добавляется на закладку «Подпись документа» |

| Право просмотра всех маршрутов | Пользователи данной группы могут просматривать все маршруты документов. По умолчанию пользователи могут видеть только маршруты, в которых они участвуют |

| Право удалять маршруты в документах | Все пользователи, состоящие в данной группе, при включенной соответствующей опции смогут удалять любые маршруты в любых документах |

| Регистраторы | Члены данной группы могут регистрировать документы. Запись о регистрации появляется на закладке «Регистрационные записи» |

| Редактирование групп рассылок | Право на редактирование групп рассылок. Группа рассылок – это именованная группа пользователей, которым одновременно можно отправить документ |

| Редакторы справочников подсистемы физических лиц | Пользователи этой группы имеют возможность редактировать справочник физических лиц. Данный справочник используется при работе с обращениями граждан |

Группы пользователей, созданные администратором

Для удобства управления пользователями (назначения общих задач, прав доступа и т.д.) администратор может создавать собственные группы пользователей (отличные от встроенных).

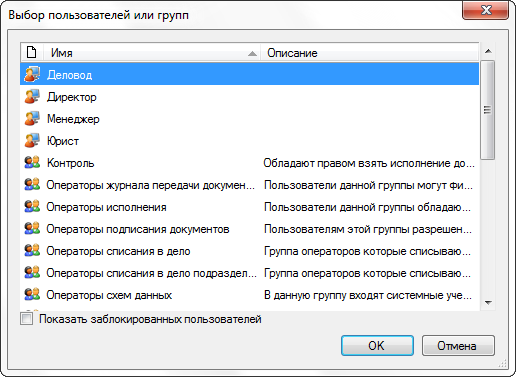

Для создания новой группы просто нажмите Добавить группу на панели инструментов справочника групп. Появится форма свойств группы:

Форма свойств группы пользователей

Форма свойств группы пользователей

Введите наименование группы в поле «Группа». Нажмите кнопку Добавить участников и в появившемся диалоге выберите пользователей (или группы пользователей), которые будут входить в создаваемую группу:

Диалог выбора пользователей или групп пользователей

Диалог выбора пользователей или групп пользователей

Нажмите ОК.

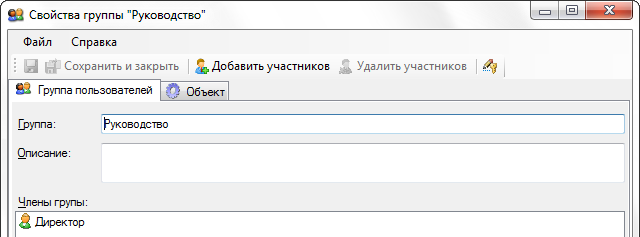

Место роли в модели бизнес-процесса

Выбранные пользователи появятся в списке «Члены группы»:

Форма свойств группы. Выбраны пользователи – члены группы

Форма свойств группы. Выбраны пользователи – члены группы

Нажмите Cохранить изменения на форме свойств группы.

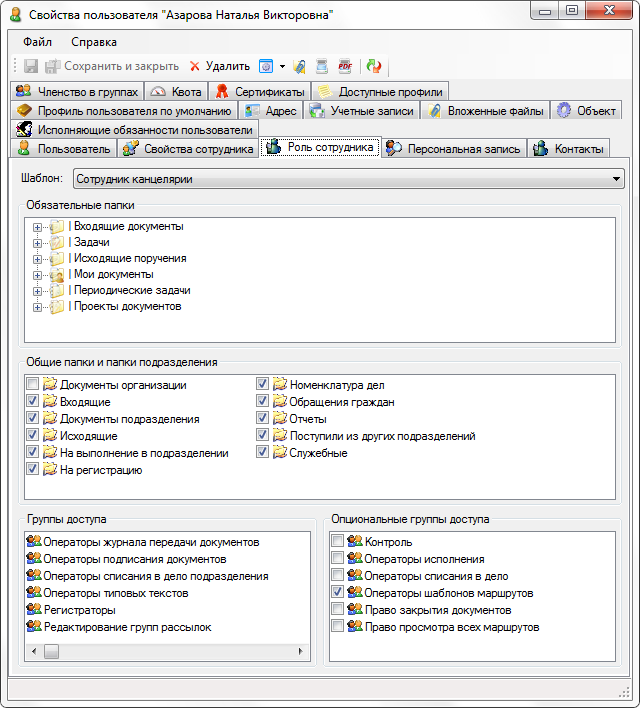

Роли пользователей

Роль пользователя — это совокупность возможностей, которые получает пользователь Системы, входящий в определенное множество встроенных групп доступа, и оперирующий с заданными наборами папок. В системе существует несколько предопределенных ролей (Сотрудник-исполнитель, сотрудник-руководитель, сотрудник канцелярии и пр.), характеризуемых своими наборами папок и групп доступа, задающих, по сути, шаблоны «поведения» пользователей в Системе. Например, «Сотрудник руководитель» имеет право наложения резолюции. Один пользователь может выполнять одну роль.

Закладка «Роль сотрудника»

Закладка «Роль сотрудника» Выбор ролей

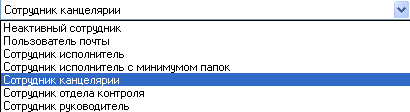

Выбор ролей

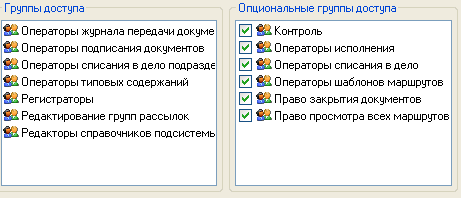

Роль назначает администратор во время работы с пользователем на специальной закладке «Роль сотрудника» формы свойств пользователя. Дополнительно каждому из пользователей могут быть назначены опциональные группы доступа, т.е. группы, не входящие изначально во множество групп доступа для данной конкретной роли.

Основные и опциональные группы доступа для выбранной роли

Основные и опциональные группы доступа для выбранной роли

Обзор и сравнение существующих методов управления доступом

1 Введение

1.1 Цели и область применения

Цель управления доступом это ограничение операций которые может проводить легитимный пользователь (зарегистрировавшийся в системе). Управление доступом указывает что конкретно пользователь имеет право делать в системе, а так же какие операции разрешены для выполнения приложениями, выступающими от имени пользователя.

Таким образом управление доступом предназначено для предотвращения действий пользователя, которые могут нанести вред системе, например нарушить безопасность системы.

1.2 Используемые термины

|

Доступ |

Доступ субъекта к объекту для определенных операций. |

|

Объект |

Контейнер информации в системе |

|

Субъект |

Сущность определяющая пользователя при работе в системе |

|

Пользователь |

Человек выполняющий действия в системе или приложение выступающее от его имени. |

Table 1

2 Методы управления доступом

2.1 Общее описание

Управление доступом это определение возможности субъекта оперировать над объектом. В общем виде описывается следующей диаграммой:

На данный момент существует три различных метода для управления доступом к объектам в системе:

- Дискреционный метод контроля доступа

- Обязательный метод контроля доступа

- Ролевой метод контроля доступа.

Заранее отметим, что эти методы не обязательно применяются отдельно друг от друга, а могут комбинироваться для удовлетворения различных требований к безопасности системы см Диаграмму 1.

Диаграмма 1: Системы контроля доступа

При этом комбинирование различных моделей может быть довольно простым, если они не противоречат друг другу. Т.е. если не существует ситуаций когда исходя из одной модели субъект имеет доступ к объекту, а из другой не имеет. Эти конфликты должны разрешаться на уровне администрирования системы.

2.2 Модель дискреционного контроля за доступом

2.2.1 Общее описание

Средства Дискреционного Контроля за Доступом (Discretionary Access Control — DAC) обеспечивают защиту персональных объектов в системе. Контроль является дискреционным в том смысле, что владелец объекта сам определяет тех, кто имеет доступ к объекту, а также вид их доступа.

Дискреционный контроль доступа управляет доступом субъектов к объектам базируясь на идентификационной информации субъекта и списка доступа объекта, содержащего набор субъектов (или групп субъектов) и ассоциированных с ними типов доступа (например чтение, запись). При запросе доступа к объекту, система ищет субъекта в списке прав доступа объекта и разрешает доступ если субъект присутствует в списке и разрешенный тип доступа включает требуемый тип. Иначе доступ не предоставляется.

Гибкость DAC позволяет использовать его в большом количестве систем и приложений. Благодаря этому этот метод очень распространен, особенно в коммерческих приложениях. Очевидным примером использования DAC является система Windows NT/2k/XP (см. Диаграмму 2).

Диаграмма 2: Дискреционная модель контроля доступа Windows XP.

Однако DAC имеет существенный недостаток. Он заключается в том, что он не предоставляет полной гарантии того, что информация не станет доступна субъектам не имеющим к ней доступа. Это проявляется в том, что субъект имеющий право на чтение информации может передать ее другим субъектам, которые этого права не имеют, без уведомления владельца объекта. Система DAC не устанавливает никаких ограничений на распространение информации после того как субъект ее получил.

Еще одной особенностью DAC, которую можно отнести к недостаткам, является то, что все объекты в системе принадлежат субъектам, которые настраивают доступ к ним для других. На практике оказывается, что в большинстве случаев данные в системе не принадлежат отдельным субъектам, а всей системе. Наиболее распространенным примером такой системы является информационная система.

Классическая система дискреционного контроля доступа называется «закрытой» в том смысле, что изначально объект не доступен никому, и в списке прав доступа описывается список разрешений. Также существуют «открытые» системы, в которых по умолчанию все имеют полный доступ к объектам, а в списке доступа описывается список ограничений.

2.2.2 Формальное определение

2.3 Модель обязательного контроля за доступом

2.3.1 Общее описание

Средства Обязательного Контроля за Доступом (Mandatory Access Control — MAC). Контроль является обязательным в том смысле, что пользователи не могут изменять стратегию MAC в отношении объектов. При создании объекта система автоматически присваивает ему атрибуты MAC, и изменить эти атрибуты может только администратор, имеющий соответствующие полномочия. Средства MAC не позволят пользователю случайно или преднамеренно сделать информацию доступной для лиц, которые не должны обладать ею.

Обязательный контроль доступа управляет доступом на основе классификации объектов и субъектов системы. Каждому субъекту и объекту системы назначается некоторый уровень безопасности (УБ). Уровень безопасности объекта, как правило, описывает важность этого объекта и возможный ущерб, который может быть причинен при разглашении информации содержащейся в объекте. Уровень безопасности субъекта является уровнем доверия к нему. В простейшем случае все уровни безопасности являются членами некоторой иерархии. Например: Совершенно Секретно (СС), Секретно (С), Конфиденциально (К) и Рассекречено (Р), при этом верно следующее: СС > C > K > P, т.е. каждый уровень включает сам себя и все уровни находящиеся ниже в иерархии.

2.3.1.1 Обеспечение безопасности информации

Доступ субъекта к объекту предоставляется если выполнено некоторое условие отношения (которое зависит от типа доступа) между уровнями безопасности объекта и субъекта. В частности, должны выполняться следующие условия:

- Доступ на чтение дается если УБ субъекта включает в себя УБ объекта.

- Доступ на запись дается если УБ субъекта включается в УБ объекта.

Выполнение этих условий, гарантирует, что данные высокоуровневых объектов (например Совершенно Секретно) не попадут в низкоуровневые объекта (например Рассекреченный) см. Диаграмму 3.

Диаграмма 3: Управление потоками информации для обеспечения безопасности данных

В этой модели важно различать понятия пользователь и субъект. Уровни безопасности назначаются субъектам. А пользователи могут выступать от имени субъекта в тот или иной момент. При этом в различных ситуациях один пользователь может выступать от имени различных субъектов. При этом важно, чтобы в каждый конкретный момент, пользователь выступал от имени только одного субъекта. Это обеспечивает невозможность передачи информации от высокого уровня к более низкому.

В описанной выше модели существует два неочевидных момента, которые ставят под вопрос непротиворечивость модели.

1. Пользователь нижнего уровня имеет право записывать в объекты всех верхних уровней. Таким образом он может переписать существующий объект своим собственным, что равносильно удалению. Этот недостаток может быть устранен путем запрета записи на более верхние уровни. При такой схеме правила будут выглядеть так:

- Доступ на чтение дается если УБ субъекта включает в себя УБ объекта.

- Доступ на запись дается если УБ субъекта равняется УБ объекта.

2. Из диаграммы видно, что пользователи с более высоки уровнем доверия не могут изменять объекты с более низким уровнем безопасности. Эта проблема разрешается тем, что пользователь при доступе к различным документам может выступать от имени субъектов с различными уровнями доверия. Т.е. пользователь с уровнем доверия «С» может выступать от имени субъектов с уровнем доверия «С», «К» и «Р».

2.3.1.2 Обеспечение достоверности информации

Кроме обеспечения безопасности информации, часто требуется обеспечение ее достоверности. Т.е. чем выше уровень доверия объекта, тем выше его достоверность, и чем выше уровень безопасности субъекта, тем более достоверную информацию он может вносить в систему. Для такой модели, описанные выше правила следует видоизменить следующим образом:

- Доступ на запись дается если УБ субъекта включает в себя УБ объекта.

- Доступ на чтение дается если УБ субъекта включается в УБ объекта.

Видно что критерии правил просто поменялись местами.

Диаграмма 4: Управление потоками информации для обеспечения надежности данных.

Наряду с использованием уровней безопасности, в Обязательного Контроля за Доступом можно использовать категории. В таком случае каждому объекту и субъекту, кроме уровня безопасности можно назначить список категорий к которым он (субъект или объект) относится. Категории объекта используются для описания областей где этот объект используется, а категории субъекта описывают в каких областях субъект работает.

Такая система позволяет более детально управлять доступом в системе.

2.3.2 Формальное определение

Определение 1 (Сетка уровней безопасности)

Существует конечная сетка уровней доступа  с заданным на ней отношением частичного порядка

с заданным на ней отношением частичного порядка  .

.

Определение 2 (Уровень безопасности)

Существуют наборы объектов и субъектов системы:

Для каждого объекта  и субъекта

и субъекта  системы существует один и только один уровень безопасности из сетки уровней безопасности определяемый функцией:

системы существует один и только один уровень безопасности из сетки уровней безопасности определяемый функцией:  ,

,

Определение 3 (право на чтение)

Субъект  имеет право на чтение объекта

имеет право на чтение объекта  если

если

Определение 4 (нестрогое право на запись)

Субъект  имеет право на запись объекта

имеет право на запись объекта  если

если

Определение 5 (строгое право на запись)

Субъект  имеет право на запись объекта

имеет право на запись объекта  если

если

2.4 Ролевая модель контроля за доступом

2.4.1 Общее описание

Основная идея ролевой модели контроля за доступом (Role-Based Access Control — RBAC) основана на максимальном приближении логики работы системы к реальному разделению функций персонала в организации.

Ролевой метод управления доступом контролирует доступ пользователей к информации на основе типов их активностей в системе. Применение данного метода подразумевает определение ролей в системе. Понятие роль можно определить как совокупность действий и обязанностей, связанных с определенным видом деятельности. Таким образом, вместо того, чтобы указывать все типы доступа для каждого пользователя к каждому объекту, достаточно указать тип доступа к объектам для роли. А пользователям, в свою очередь, указать их роли. Пользователь, «выполняющий» роль, имеет доступ определенный для роли.

Вообще говоря, пользователь может выполнять различные роли в разных ситуациях.

Одна и та же роль может использоваться несколькими различными пользователями, причем иногда даже одновременно. В некоторых системах пользователю разрешается выполнять несколько ролей одновременно, в других есть ограничение на одну или несколько не противоречащих друг другу ролей в каждый момент времени.

Основными достоинствами ролевой модели управления доступом являются:

2.4.1.1 Простота администрирования

В классических моделях разграничения доступа, права на выполнение определенных операций над объектом прописываются для каждого пользователя или группы пользователей. В ролевой модели разделение понятий роль и пользователь позволяет разбить задачу на две части: определение роли пользователя и определение прав доступа к объекту для роли. Такой подход сильно упрощает процесс администрирования, поскольку при изменении области ответственности пользователя, достаточно убрать у него старые роли и назначить другие соответствующие его новым обязанностям.

В случае когда права доступа определяются напрямую между пользователями и объектами, эта же процедура потребует массу усилия по переназначению новых прав пользователя.

2.4.1.2 Иерархия ролей

Систему ролей можно настроить таким образом, чтобы она намного ближе отражала реальные бизнес процессы посредством построения иерархии ролей. Каждая роль наряду со своими собственными привилегиями может наследовать привилегии других ролей. Такой подход также существенно упрощает администрирование системы.

2.4.1.3 Принцип наименьшей привилегии

Ролевая модель позволяет пользователю регистрироваться в системе с наименьшей ролью позволяющей ему выполнять требуемые задачи. Пользователям имеющим множество ролей, не всегда требуются все их привилегии для выполнения конкретной задачи

Принцип наименьшей привилегии очень важен для обеспечения достоверности данных в системе. Он требует, чтобы пользователь давали только те из разрешенных ему привилегий, которые ему нужны для выполнения конкретной задачи. Для этого требуется выяснить цели задачи, набор привилегий требуемых для ее выполнения и ограничить привилегии пользователя этим набором. Запрещение привилегий пользователя не требуемых для выполнения текущей задачи позволяет избежать возможности обойти политику безопасности системы.

2.4.1.4 Разделение обязанностей

Еще одним важным принципом в системе управления доступом является разделение обязанностей. Довольно распространены ситуации, в которых ряд определенных действий не может выполняться одним человеком во избежание мошенничеств. Примером этому могут служить операции по созданию платежа и его подтверждению. Очевидно что эти операции не могут выполняться одним и тем же человеком. Система ролевого управления доступом помогает решить эту задачу с максимальной простотой.

Формально ролевую модель управления доступом можно изобразить следующим образом:

Диаграмма 5: Ролевая модель управления доступом.

Модель состоит из следующих сущностей: пользователи, роли и привилегии. Интуитивно понятно, что пользователь это либо человек, либо программа работающая от имени пользователя. Роль это вид деятельности пользователя в организации, а привилегия это разрешение на определенный доступ к одному или нескольким объектам системы.

Из диаграммы видно, что связи «Назначение ролей пользователям» и «Назначение привилегий» принадлежат типу много в много. Пользователь может иметь несколько ролей и несколько пользователей могут принадлежать одной роли. Аналогично несколько привилегий могут принадлежать одной роли и несколько ролей могут иметь одну и ту же привилегию. Также в этой модели присутствует частично упорядоченное множество — иерархия ролей. На этом множестве задано отношение принадлежности где для ролей x и y, x > y означает что роль x наследует привилегии роли y. Это отношение транзитивно.

Сессия относит пользователя к множеству ролей. Интуитивно понятно, что пользователь активизирует сессию для выполнения некоторой задачи. В этот момент система может определить те роли и привилегии, которые требуются пользователю для выполнения задачи и запретить остальные.

2.4.2 Формальное определение

Определение 6

— набор пользователей.

— набор пользователей.

и

и  — непересекающиеся наборы ролей и административных ролей

— непересекающиеся наборы ролей и административных ролей

и

и  — непересекающиеся наборы привилегий и административных привилегий.

— непересекающиеся наборы привилегий и административных привилегий.

— набор сессий

— набор сессий

— Привилегия -> Роль отношение много в много.

— Привилегия -> Роль отношение много в много.

— Привилегия -> Административная роль отношение много в много.

— Привилегия -> Административная роль отношение много в много.

— Пользователь -> Роль отношение

— Пользователь -> Роль отношение

— Пользователь -> Административная роль отношение

— Пользователь -> Административная роль отношение

— частично упорядоченная иерархия ролей

— частично упорядоченная иерархия ролей

— частично упорядоченная иерархия административных ролей.

— частично упорядоченная иерархия административных ролей.

— функция ставящая в соответствие каждой сессии пользователя

— функция ставящая в соответствие каждой сессии пользователя  (постоянного на время жизни сессии)

(постоянного на время жизни сессии)

— функция устанавливающая соответствие между сессией

— функция устанавливающая соответствие между сессией  и набором ролей и административных ролей

и набором ролей и административных ролей  , которые могу измениться со временем.

, которые могу измениться со временем.

Сессия  имеет следующие привилегии:

имеет следующие привилегии:

- Есть набор ограничений, обуславливающих какие значения компонент описанных выше разрешены или запрещены.

3 Анализ существующих моделей

3.1 Области применения

Сразу оговоримся, что нельзя сказать какая из существующих моделей лучше или хуже.

Каждая из описанных моделей служит для выполнения определенных задач и выбор одной или нескольких моделей обуславливается спецификой области применения.

Различные организации имеют свои специфичные требования к политике безопасности. Система дискреционного управления доступом подразумевает, что все ресурсы системы принадлежат пользователям системы, а значит следить за доступом к ресурсу должен его владелец, т.е. пользователь. Такие системы в основном рассчитаны на небольшое количество пользователей.

Профиль 3/6. Мученик – ролевая модель.

При росте числа пользователей, количество работ по администрированию системы возрастает многократно.

Для организаций в которых требуется четкая централизованная система управления доступа, при которой каждый пользователь имеет ровно столько информации сколько ему требуется, и безопасность или надежность данных является основным приоритетом, уместно использовать систему обязательного контроля за доступом. Обычно это большие организации, где функции всех ее членов строго регламентированы. К ним в основном относятся военные институты.

Также довольно часто требуется совместить гибкость настройки с централизованным управлением. Тогда использование комбинации обязательного и дискреционного контроля за доступом представляется вполне целесообразным. Такая комбинация позволяет централизованно ограничить доступ к наиболее критичным ресурсам на самом верхнем уровне, и в то же время позволить пользователям управлять доступом к менее важным данным.

Системы с ролевым управлением доступом целесообразно использовать в больших организациях, со сложной иерархией и большим количеством разделяемых операций. В такой системе данные обычно принадлежат не пользователю а системе. И управление доступом к ресурсам основывается не на принадлежности ресурса, а на функциях пользователя в организации. Вообще говоря, ролевой метод управления доступом является модификацией модели обязательного, но он не основан на многоуровневой системе требований к безопасности. Также важно понимать, что RBAC больше связан с управлением доступом к операциям над объектами, а не к самим объектам.

3.2 Фундаментальное различие

Модель дискреционного контроля за доступом и модель обязательного контроля за доступом имеют одно фундаментальное отличие от ролевой модели. Оно заключается в том что первые две модели заранее определяют политику безопасности системы и позволяют ее настраивать для каждой конкретной ситуации. В тоже время ролевая модель ни в коей мере не предопределяет политику безопасности, а позволяет ее настроить в том виде в каком это требуется организации. Таким образом настройка системы безопасности системы на основе ролевой модели контроля за доступом производится в две стадии.

1. Настройка политики безопасности системы.

2. Определение прав доступа для субъектов и объектов в системе.

В то время как для первых двух моделей политика безопасности системы уже предопределена.

Такое различие позволяет создавать дискреционную модель и модель обязательного контроля на основе ролевой модели. Далее мы приведем метод настройки ролевой модели под модели обязательного и дискреционного контроля за доступом.

4 Заключение

В этой статье мы рассмотрели различные методы управления доступом:

- Модель дискреционного контроля за доступом

- Модель обязательного контроля за доступом

- Ролевая модель контроля за доступом

Выяснили, что с помощью ролевой модели мы можем построить любую другую модель доступа, что означает, что ролевая модель является моделью или методом построения для любой модели управления доступом.

5 Список литературы

[1]. Ravi S. Sandhu, Pierangela Samarati: Access Control: Principles and Practice. IEEE Comunication Magazine 1994

[2]. Osborn, S., Sandhu, R., and Nunawer, Q.

Configuring Role-Based Access Control To Enforce Mandatory And Discretionary Access Control Policies. ACM Trans. Info. Syst. Security, 3, 2, 2000.

[3]. Steve Demurjian: Implementation of Mandatory Access Control in Role-based Security System. 2001

[4]. Sandhu, R.S., Coyne, E.J., Feinstein, H.L., and Youman, C.E. Role-based access control models. Computer, 29:38-47, Feb. 1996.

Создания и оптимизация ролевой модели доступа. Экономический эффект от внедрения IDM-решения

.

FILED UNDER : IT