admin / 24.05.2018

Правила фильтрации сетевого трафика

Фильтрация сетевого трафика необходима для ограничения доступа пользователей к определенной информации. Реализовывается путем использования специализированного программного и (или) аппаратного обеспечения.

Благодаря применению систем фильтрации трафика можно получить:

- защиту от атак: шпионских программ, DDoS-атак и прочих;

- невозможность посещения зараженных или нежелательных интернет-сайтов;

- обнаружение средств слежения за активностью пользователей.

Современные сайты стали динамичнее, поэтому размер кода каждой страницы увеличился. Это открыло большие возможности для злоумышленников, которые могут незаметно внедрить даже малый программный текст, чтобы впоследствии совершить атаку. Благодаря url-фильтрации обеспечивается пропуск только безопасного содержимого, внешние угрозы блокируются.

Содержание

- Показатели контент-фильтров

- Классификация фильтрации трафика

- Carbon Reductor DPI

- Заключение

- IPtables. Фильтрация сетевого трафика

- Удалить из Windows PUP.Optional.NetFilter

- Многоуровневая фильтрация сетевого трафика

- Удалите из вашего браузеров PUP.Optional.NetFilter

- Фильтрация входящего и исходящего трафика в брандмауэре Windows в режиме повышенной безопасности

Показатели контент-фильтров

Условно системы фильтрации сетевого трафика можно оценить по четырем параметрам:

- Подотчетность. Оценивается степень участия населения в политике фильтрации контента.

- Точность. Определяется успешность цензуры: избыточное или недостаточное блокирование.

- Прозрачность. Четкость параметров, позволяющих отнести трафик к запрещенному.

- Открытость. Пользователь получает достоверную информацию о посещении ресурса, отнесенного к запрещенным. Иначе происходит «маскировка» блокировки под технические неполадки.

Классификация фильтрации трафика

Учитывая метод установки систем фильтрации, их делят на четыре группы:

- Международный уровень. Централизованный подход к фильтрации DNS-запросов на государственном уровне. Обеспечивается полнота контроля, хотя требуются большие затраты в организации метода.

- Уровень интернет-провайдеров. Для этого организации пользуются перечнями запрещенных сайтов, сформированными судами и государственными службами. Метод признан надежным, характеризуется доступной стоимостью.

- Уровень интернет-шлюза. Используется частными предприятиями, образовательными и государственными организациями. Требуется особое ПО, обеспечивающее фильтрацию. Метод сохраняет быстроту интернет-доступа, обеспечивая широту настройки контроля. Для этого требуется штатный или внештатный специалист либо привлечение сторонней специализированной организации.

- Уровень компьютера пользователя. ПО инсталлируется на ПК. Метод эффективен для домашнего использования, а также для применения на небольших предприятиях. Это доступное решение, хотя требует непосредственного участия пользователя.

Отсюда существуют системы:

- Аппаратно-программные комплексы. В этом случае требуется монтаж специализированного оборудования (коммутаторов для распределения трафика).

- Браузеры. Они способны обеспечить https-фильтрацию при использовании ПК детьми. Количество настроек ограничено, поэтому решение подходит для домашнего применения.

- Программы, встроенные в ОС. Еще один вариант родительского контроля.

- Специализированное ПО. Пример – Carbon Reductor DPI. ПО разработано и поддерживается нашей компанией. О нем стоит сказать отдельно, поскольку именно такое специализированное ПО актуально в текущих российских реалиях и федеральных законах.

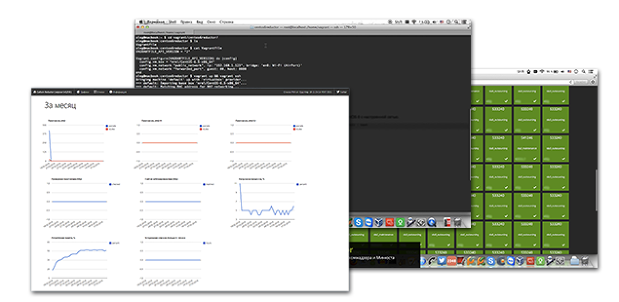

Carbon Reductor DPI

ПО прошло тестирование, рекомендуется как эффективное средство фильтрации. Как свидетельствуют данные провайдеров, использующих эту систему, она показала свою эффективность на 100% в блокировке запрещенных интернет-ресурсов. Такой результат стал итогом более чем 7-летнего труда нашей компанией в области фильтрации и внедрения свыше 350 функций.

Выделим такие преимущества продукта:

- блокирует ресурсы, отнесенные к запрещенным (автоматическая актуализация списков Минюста и Роскомнадзора);

- выполняет ряд законов: ФЗ-436, ФЗ-398, ФЗ-187, ФЗ-149, ФЗ-139;

- действует по схеме «зеркалирования трафика», что не влияет на работоспособность сети и скорость доступа в интернет для Ваших абонентов;

- использует сразу 8 технологий фильтрации трафика, позволяет обрабатывать до 900 тысяч пакетов трафика в секунду;

- обладает полноценным веб-интерфейсом для просмотра статистики, формирования отчетов и т. д.

Отметим, что DPI (Deep Packet Inspection) является технологией фильтрации и классификации трафика по содержимому. Предполагает применение углубленного принципа, чем отличается от решений в виде брандмауэров, которые анализируют только пакеты. Большинство отечественных провайдеров используют именно такие системы. Они позволяют блокировать конкретные ссылки, находящиеся в реестре, исключая блокирование домена или IP-адреса.

DPI-системы способны определять и исключать работу вирусов, устранять ненужную информацию. Содержимое трафика анализируется на втором уровне модели OSI и выше. Используется статистическая информация.

Заключение

Сегодня на рынке присутствует множество инструментов разного уровня для эффективной фильтрации трафика. Учитывая важные факторы, DPI-системы считаются самыми уместными для этих целей. Используя подобные комплексы, провайдерам можно не просто обеспечить классификацию и фильтрацию сетевого трафика, но и повысить лояльность клиентов, прибыльность и другие бизнес-показатели, не выходя за рамки действующего законодательства.

Для ограничения типов подключений и типов пакетов, которые будет пропускать(ACCEPT) или перенаправлять(FORWARD) ваш Firewall, вам необходимо создать правила для межсетевого экрана. Лучшим местом для этого будет таблица Packet filtering(Фильтрация пакетов), цепочки FORWARD и INCOMING. Если ваш firewall работает в режиме маршрутизатора и вы хотите также защитить вашу сеть с помощью него, вам необходимо обрабатывать FORWARD(проходящие) пакеты. Однако, если вы хотите также защитить сервер, где размещен файрволл, то дополнительно, необходимо внести правила в цепочку INCOMING.

Firewall также позволяет ограничить исходящие пакеты от компьютеров в локальной сети. Для этого вам необходимо добавить правила в цепочку OUTPUT таблицы Packet filtering(Фильтрация пакетов). Это может быть полезно для ограничения IP адресов хостов и портов, которые открыты наружу.

Для создания нового правила для блокирования трафика, проделайте следующие шаги:

1. На главной странице модуля, выберите Packet filtering из списка и нажмите кнопку Show IPtable(Показать IPtable). Вы увидите таблицу Packet filtering со всем цепочками в ней.

2. Для добавления правила для всего входящего трафика, нажмите кнопку Add Rule(Добавить правило) в секции Incoming packets(Входящие пакеты). Если вы хотите ограничить только для проходящего(FORWARD) трафика, то вам необходимо будет нажать на кнопку Add Rule(Добавить правило) в секции Forwarded packets(Проходящие пакеты). Вам откроется форма для добавления правила, как на рисунке 1.

3. Установите поле Action(Действие) в значение Drop(Отбросить) и тогда пакеты, подходящие это правило будут отброшены.

4. В поле Rule comment(Комментарий к правилу) введите краткое пояснение, для чего предназначено это правило. Это бывает полезным, чтобы не запутаться в правилах.

5. В секции Condition details(Критерии отбора), определите критерии, соответствие которым будет приводить к отбрасыванию пакета. Только пакеты, подходящие под все определенные вами критерии, будут отброшены.

Некоторые примеры использования критериев для блокирования трафика:

Блокировать все подключения на определенный TCP порт Установите критерий Network protocol(Сетевой протокол) в значение Equals(Равно) и выберите TCP. Для блокировки порта, обязательно должен быть выбран протокол. Установите поле Destination TCP or UDP port(TCP или UDP порт назначение) в значение Equals(Равно) и введите номер порта в поле Port(s). Вы можете блокировать несколько портов, введя их номера через запятую в поле Port(s) или блокировать целые диапазоны выбрав Port range(Диапазон портов) и введя начальное и конечное значения в соответствующие поля.

Блокировать весь трафик с определенных адресов Установите критерий Source address or network(IP адрес источника или сеть) в значение Equals(Равно) и введите IP адрес, который необходимо блокировать. Вы можете блокировать целые сети вводя в диапазон в формате сеть/префикс, типа 192.168.1.0/24 в поле рядом.

Установите Connection state(Статус подключения) в значение Does not equal(Не равно) и выберите Existing connection(Существующее соединение) из выпадающего меню. Это шаг позволит вашей системе подключатся к блокированным адресам, но не наоборот.

Блокировать трафик к определенным адресам Установите критерий Destination address or network(IP адрес назначения или сеть) в значение Equals(Равно) и введите IP адрес или сеть, которую вы хотите блокировать в поле рядом.

6. Когда вы закончили с созданием условий, нажмите на кнопку Create(Создать). Если Webmin не выявит ошибок в написании правила, то вас вернет на главную страницу модуля и вы увидите свое новое правило в списке правил.

7. Для того, чтобы активировать новое правило, нажмите на кнопку Apply Configuration(Применить конфигурацию) внизу страницы.

Правила в каждой цепочке срабатывают в порядке — сверху вниз и действие(Action) применяется от того правила, которое сработало первым. Если ни одно правило не отработало, то применяется правило по умолчанию — обычно пропустить(ACCEPT) пакет.

Иногда вам может понадобится добавить правило в середину существующей цепочки. Чтобы это сделать, используйте одну из стрелок под Add column(Добавить столбец) на главной странице модуля, для создания нового правила перед или после уже существующего. Помните, порядок размещения правил, является очень важным.

Наиболее общие действия и их назначения описаны ниже. Не все из них доступны во всех цепочках и таблицах.

Do nothing (Ничего не делать) Собственно, ничего не делать. При этом обработка переходит к следующему правилу.

Accept (Пропустить) Пропустить пакет. Дальнейшая обработка не требуется. Однако правила в других таблицах, могут исключить пакет, даже если он прошел предыдущую таблицу.

Drop (Отбросить) Пакет отбрасывается, как если бы его просто не было. Дальнейшая обработка не требуется.

Userspace (Пользовательская обработка) Пакет поступает на обработку неким локальным процессом(сервером или какой-либо программой). Это действие практически не используется.

Exit (Выход) Переход к концу цепочки и выполнение действия по умолчанию. Если это используется в пользовательской цепочке, обработка вернет пакет к правилу, которое вызвало это действие, так как в пользовательских цепочках не предусмотрено использование действия по умолчанию.

Masquerade (Маскарадинг) У пакетов будет заменен их адрес источника как будто они пришли с системы, где размещен межсетевой экран и дальнейшая обработка будет остановлена. Когда это действие выбрано, вы можете указать Source ports(Порты источника) для поля маскарадинга, с тем, чтобы определить, для каких портов будет применен маскарадинг. Смотри раздел Настройка NAT для более полной информации. Masquerade доступен только в таблице Network address translation(Трансляция сетевых адресов) в POSTROUTING цепочке.

Source NAT Схожее с опцией Masquerade, но более предпочтительно для систем имеющих статический IP адрес в Интернет. Если выбрана эта опция, вы можете указать IP адреса и порты в поле SNAT, с тем чтобы определить, для каких портов будет применен NAT.

IPtables. Фильтрация сетевого трафика

Подробнее, читай в разделе Настройка NAT. Эта опция доступна только в таблице Network address translation(Трансляция сетевых адресов) в цепочке POSTROUTING

Destination NAT У пакетов заменяется их адрес и порт назначения на те, что указаны в поле DNAT. Это основа для прозрачного проксирования. Смотри раздел Настройка прозрачного проксирования для подробностей.

Это действие доступно только в таблице Network address translation в цепочках PREROUTING и OUTPUT.

Redirect (Перенаправление) Это действие перенаправляет все пакеты на порт или порты указанные в поле Target ports for redirect(Порты для редиректа). Оно также используется для прозрачного проксирования, хотя DNAT более гибкий в этом плане.

Перенаправление доступно только в таблице Network address translation(Трансляция сетевых адресов) в цепочках PREROUTING и OUTPUT.

Вы также можете выбрать действие Run chain(Запуск цепочки), с тем чтобы пакет перешел для обработки в пользовательскую цепочку или было бы выполнено определенное действие. Смотри раздел Создание своей собственной цепочки для подробностей. Вот некоторые из действий — LOG(для записи в журнал syslog), MIRROR(для отправки пакетов отправителю) и MARK(для маркировки пакетов для последующей обработки).

Для каждого критерия доступны опции — <Ignored>(Игнорировать), Equals(Равно) и Does not equal(Не равно). Первая из них означает, что критерий не используется в отборе. Вторая означает, что пакет должен соответствовать указанному условию. А третье означает, что пакет не должен соответствовать указанному условию, с тем, чтобы определенное действие выполнилось.

Например, если условие Incoming interface(Входящий интерфейс) установлено в Does not equal(не равно) и выбран eth0, то правило будет срабатывать на все пакеты, пришедшие со всех сетевых интерфейсов, за исключением основного eth0.

Поскольку почти все сетевые протоколы пропускают трафик в двух направлениях, то закрыв входящий трафик с определенных адресов, указав их в критерии Source address or network(IP адрес источника или сеть), вы закроете и исходящий трафик, ведь ответные пакеты являющиеся частью соединения будут отброшены. То же самое происходит и при блокировке входящих данных на определенный порт используя критерии Destination TCP or UDP port(TCP или UDP порт назначения). Поэтому, хорошей идеей, при создании блокирующих правил устанавливать Connection state(Статус подключения) в значение Does not equal(не равно) Existing connection(Существующее подключение). То есть не блокировать соединения, созданные вашим сервером.

Как вы можете видеть, IPtables позволяет работать с большим количеством критериев, которые могут комбинироваться в сложные правила. Смотри раздел Применяемые критерии для создания Firewall правил для подробностей. Поскольку возможных критериев очень много, Webmin позволяет вам создавать новые правила схожие с уже существующими. Чтобы это сделать, нажмите на существующее правило, чтобы редактировать его. Затем нажмите кнопку Clone rule(Клонировать правило) внизу страницы, чтобы создать новое правило на основе выбранного(существующего).

Ссылки:

К содержанию

PUP.Optional.NetFilter — это имя угрозы, учитывая MalwareBytes Anti-malware. Это относится к потенциально нежелательные программы, которая часто установлены без согласия пользователя ПК через стороннего программного обеспечения. Ее основное воздействие отличается от пути он вступить в вашей системе. Вы можете легко определить, что PUP.Optional.NetFilter хит ваш браузер, видя количество всплывающих окон. Используете ли вы Internet Explorer, Mozilla Firefox и Google Chrome, вы также можете увидеть то же самое. Его авторы сделать это в точку, что это рекламное будет работать плавно на наиболее популярных браузеров.

Скачать утилитучтобы удалить PUP.Optional.NetFilter

PUP.Optional.NetFilter это технически не вирус, но ясно, что большинство его действий, только чтобы уничтожить и нарушить ваших действий в Интернете. Очевидно, что больше неприятностей могут быть добавлены к PUP.Optional.NetFilter, хотя эта программа является тот, кто управляет вашей компьютерной системы. Как только вы видите огромный массив всплывающую рекламу, баннеры, купоны, сделки и другие онлайн акциях, это просто означает, что вам придется удалить PUP.Optional.NetFilter, как она попадает в вашей системе.

Даже если ваша система вирусов, тот факт, что PUP.Optional.NetFilter является не вирус, ваш компьютер может все еще страдают с многими проблемами и даже более восприимчивы к различным инфекциям пока вы PUP.Optional.NetFilter.

Кроме того эта программа также можно собирать вашу личную информацию с помощью отслеживания вашей деятельности в Интернете.

PUP.Optional.NetFilter служит только выгодные программы для его авторов. Это является причиной его инвазивный подход, почему вы видите кучу объявлений, и многие другие странные вещи происходят на вашей системе. Чтобы остановить все причины проблем PUP.Optional.NetFilter и предотвращения дальнейших проблем прийти, удалив этот браузер надстройки должно быть сделано немедленно.

Скачать утилитучтобы удалить PUP.Optional.NetFilter

поведение PUP.Optional.NetFilter

- Распределяет через платить за установку или в комплекте с программным обеспечением сторонних производителей.

- PUP.Optional.NetFilter подключается к сети Интернет без вашего разрешения

- PUP.Optional.NetFilter деактивирует установленного программного обеспечения.

- Интегрируется в веб-браузере через расширение браузера PUP.Optional.NetFilter

- Изменение рабочего стола и параметры браузера.

- Показывает поддельные предупреждения системы безопасности, всплывающих окон и рекламы.

- Перенаправление браузера на зараженных страниц.

PUP.Optional.NetFilter осуществляется версий ОС Windows

- Windows 830%

- Windows 724%

- Windows Vista12%

- Windows XP34%

Предупреждение, множественные антивирусные сканеры обнаружили возможные вредоносные программы в PUP.Optional.NetFilter.

| Антивирусное программное обеспечение | Версия | Обнаружение |

|---|---|---|

| Malwarebytes | v2013.10.29.10 | PUP.Optional.MalSign.Generic |

| Tencent | 1.0.0.1 | Win32.Trojan.Bprotector.Wlfh |

| Baidu-International | 3.5.1.41473 | Trojan.Win32.Agent.peo |

| NANO AntiVirus | 0.26.0.55366 | Trojan.Win32.Searcher.bpjlwd |

| McAfee | 5.600.0.1067 | Win32.Application.OptimizerPro.E |

| Malwarebytes | 1.75.0.1 | PUP.Optional.Wajam.A |

| VIPRE Antivirus | 22224 | MalSign.Generic |

| Dr.Web | Adware.Searcher.2467 | |

| VIPRE Antivirus | 22702 | Wajam (fs) |

| ESET-NOD32 | 8894 | Win32/Wajam.A |

Скачать утилитучтобы удалить PUP.Optional.NetFilter

География PUP.Optional.NetFilter

Удалить из Windows PUP.Optional.NetFilter

Удалите PUP.Optional.NetFilter из Windows XP:

- Перетащите курсор мыши слева от панели задач и нажмите кнопку начать , чтобы открыть меню.

- Откройте Панель управления и дважды щелкните значок Установка и удаление программ.

Многоуровневая фильтрация сетевого трафика

- Удалить нежелательных приложений.

Удалить PUP.Optional.NetFilter с Windows Vista или Windows 7:

- Нажмите значок меню Пуск на панели задач и выберите Панель управления.

- Выберите Удаление программы и найдите нежелательных приложений

- Щелкните правой кнопкой мыши приложение, которое вы хотите удалить и выберите Удалить.

Удалите PUP.Optional.NetFilter из Windows 8:

- Щелкните правой кнопкой мыши на экране Metro UI, выберите все приложения и затем Панель управления.

- Перейти на Удаление программы и щелкните правой кнопкой мыши приложение, которое вы хотите удалить.

- Выберите Удалить.

Удалите из вашего браузеров PUP.Optional.NetFilter

Удалить PUP.Optional.NetFilter из Internet Explorer

- Идти на Alt + T и нажмите Свойства обозревателя.

- В этом разделе перейдите на вкладку «Дополнительно» и затем нажмите на кнопку «Сброс».

- Перейдите → «Сброс настроек Internet Explorer» потом «Удалить личные настройки» и нажмите на опцию «Сброс».

- После этого нажмите на «Закрыть» и перейдите на кнопку ОК, чтобы сохранить изменения.

- Нажмите на вкладки Alt + T и перейти на Управление надстройками. Перейти к панели инструментов и расширения и здесь, чтобы избавиться от нежелательного расширения.

- Нажмите на Поиск поставщиков и установить любую страницу как ваш новый инструмент поиска.

Удалить PUP.Optional.NetFilter из Mozilla Firefox

- Как у вас есть ваш браузер открыт, введите about:addons в поле URL показано.

- Перемещение по списку расширений и дополнений, удалить элементы, имеющие что-то общее с PUP.Optional.NetFilter (или те, которые вы можете найти незнакомые). Если расширение не предусмотрено Mozilla, Google, Microsoft, Oracle или Adobe, вы должны быть почти уверен, что вам придется удалить его.

- Затем, сброс Firefox, делая это: двигаться- Firefox -> Help (Справка в меню для пользователей OSX) -> Сведения об устранении неполадок. Наконец,сбросить Firefox.

Прекратить PUP.Optional.NetFilter от Chrome

- В поле отображаемый URL-адрес введите chrome://extensions.

- Посмотрите на предоставленные расширения и заботиться о тех, которые вы найдете ненужных (связанные с PUP.Optional.NetFilter), удалив его. Если вы не знаете, является ли один или другой должны быть удалены раз и навсегда, временно отключить некоторые из них.

- Затем перезапустите Chrome.

- При необходимости вы можете ввести в chrome://settings в URL-бар, переместить Дополнительные параметры, перейдите в нижнюю и выбрать Сброс настроек браузера.

Скачать утилитучтобы удалить PUP.Optional.NetFilter

Эта запись была размещена в Инструкции по удалению. Закладка Постоянная ссылка.

Фильтрация на уровне пакетов позволяет контролировать доступ к сети вне зависимости от программ, инициирующих подключение. Правила применяются ко всем сетевым пакетам определенного типа, которые передаются через один из сетевых интерфейсов вашего компьютера.

Данный вид фильтрации предоставляет вам общие механизмы контроля, в отличие от фильтра приложений.

Брандмауэр поставляется со следующими предустановленными наборами правил:

| • | Allow all – все пакеты пропускаются; |

| • | Deny all – все пакеты блокируются; |

| • | Default rule – правила, описывающие наиболее часто встречающиеся конфигурации сети и распространенные атаки (используется по умолчанию для всех новых интерфейсов). |

Для удобства использования и быстрого переключения между режимами фильтрации вы можете задать дополнительные наборы правил.

Набор правил для интерфейса

Чтобы задать параметры работы пакетного фильтра, в окне настроек Брандмауэра выберите раздел Пакетный фильтр. На этой странице вы можете:

| • | формировать наборы правил фильтрации, создавая новые, редактируя существующие или удаляя ненужные правила; |

| • | задать дополнительные параметры фильтрации. |

Формирование набора правил

Для формирования набора правил выполните одно из следующий действий:

| • | чтобы создать набор правил для новой программы, нажмите кнопку Создать; |

| • | чтобы отредактировать существующий набор правил, выберите его в списке и нажмите кнопку Изменить; |

| • | чтобы добавить копию существующего набора правил, нажмите кнопку Копировать. Копия добавляется под выбранным набором; |

| • | чтобы удалить выбранный набор правил, нажмите кнопку Удалить. |

Дополнительные настройки

Чтобы задать общие настройки фильтрации пакетов, на странице Настройки пакетного фильтра установите следующие флажки:

|

Флажок |

Описание |

|---|---|

|

Включить динамическую фильтрацию пакетов |

Установите этот флажок, чтобы учитывать при фильтрации состояние TCP-соединения и пропускать только те пакеты, содержимое которых соответствует текущему состоянию. Фильтрация входящего и исходящего трафика в брандмауэре Windows в режиме повышенной безопасностиВ таком случае все пакеты, передаваемые в рамках соединения, но не соответствующие спецификации протокола, блокируются. Этот механизм позволяет лучше защитить ваш компьютер от DoS-атак (отказ в обслуживании), сканирования ресурсов, внедрения данных и других злонамеренных операций. Также рекомендуется устанавливать этот флажок при использовании протоколов со сложными алгоритмами передачи данных (FTP, SIP и т.п.). Снимите этот флажок, чтобы фильтровать пакеты без учета TCP-соединений. |

|

Обрабатывать фрагментированные IP пакеты |

Установите этот флажок, чтобы корректно обрабатывать передачу больших объемов данных. Размер максимального пакета (MTU — Maximum Transmission Unit) для разных сетей может варьироваться, поэтому часть IP-пакетов при передаче может быть разбита на несколько фрагментов. При использовании данной опции ко всем фрагментарным пакетам применяется одно и то же действие, предусмотренное правилами фильтрации для головного (первого) пакета. Снимите этот флажок, чтобы обрабатывать все пакеты по отдельности. |

Чтобы подробнее ознакомиться с какой-либо настройкой, доступной в этом окне, щелкните по соответствующему фрагменту окна на рисунке.

FILED UNDER : IT